1.将网站login部署在DVWA-1.9&sqli-labs&loginPHP(192.168.112.100)

/var/www/html/login/bp.php(或界面更美观的/var/www/html/login/login.php)

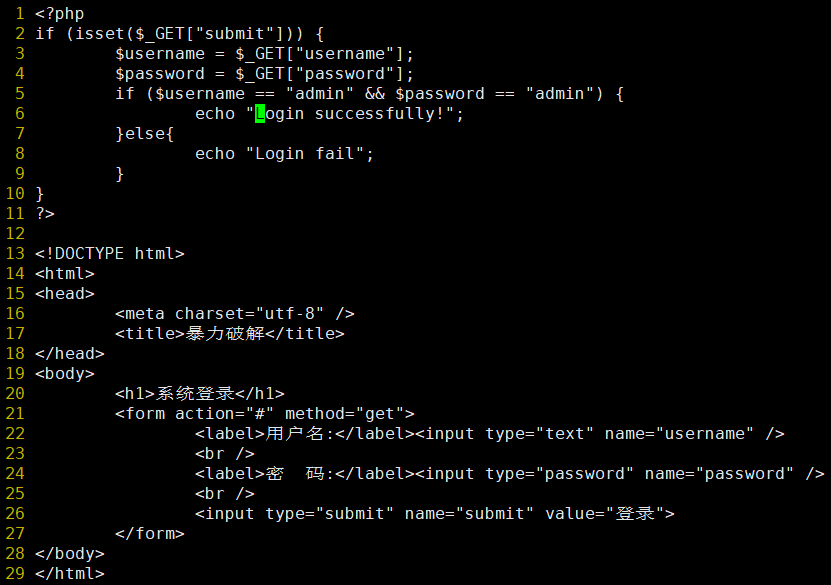

# vi /var/www/html/login/bp.php

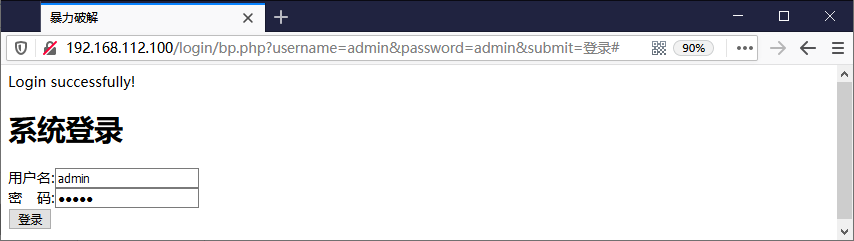

在Win7中的Firefox浏览器测试:http://192.168.112.100/login/bp.php

使用用户名admin、密码admin进行登录:

或

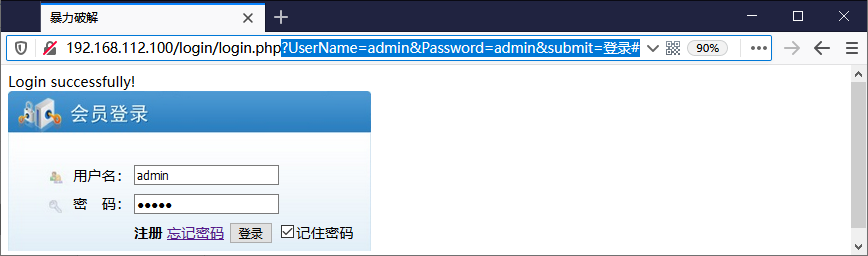

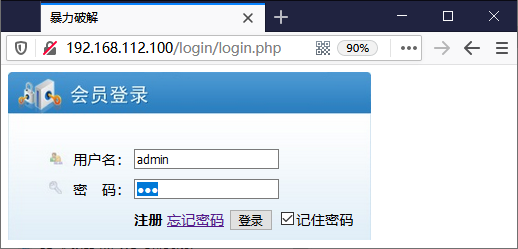

测试:http://192.168.112.100/login/login.php

使用用户名admin、密码admin进行登录:

2.使用Burp Suite进行暴力破解

(1)准备字典

Kali中:

/usr/share/metasploit-framework/data/wordlists/http_default_pass.txt

拷贝到家目录:

# cp /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt ~

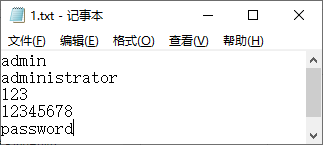

下例自己造一个字典:

C:\Users\dell\Desktop\1.txt

admin

administrator

123

12345678

password

共5个密码。

(2)使用Burp Suite进行暴力破解

Web登录界面:输入用户名admin,密码123

稍后再点登录!

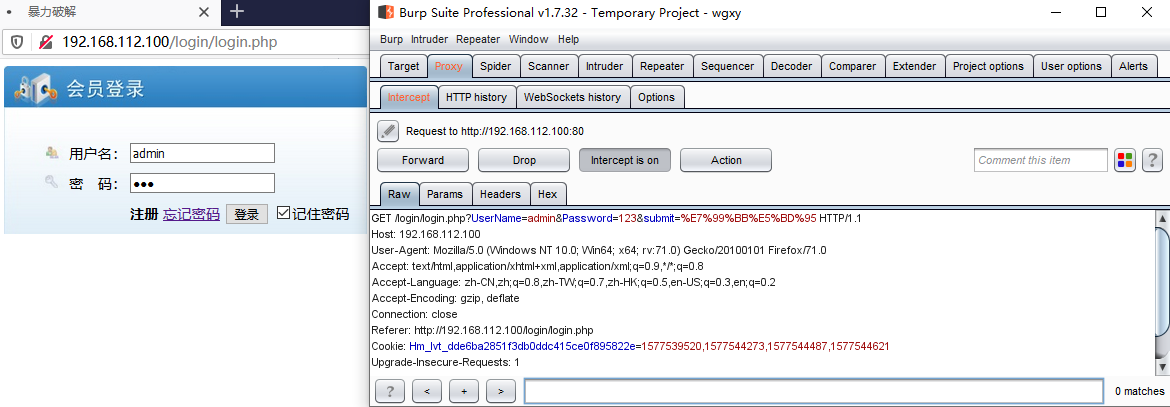

Win7启动Burp Suite:开始截取Intercept is on

点登录

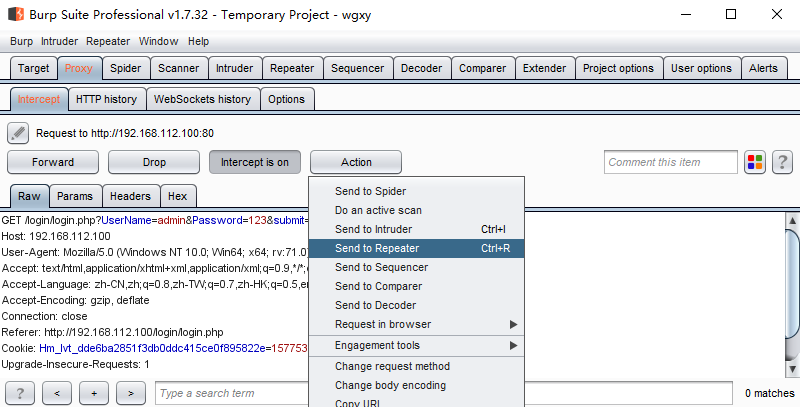

截取HTTP请求发送到Intruder:Send to Intruder

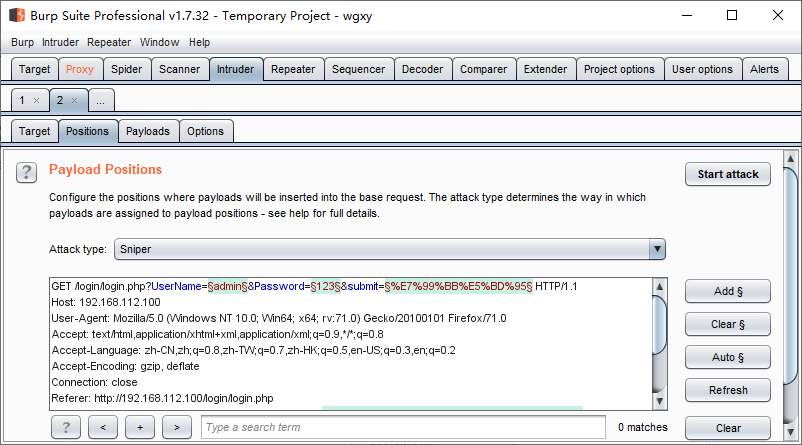

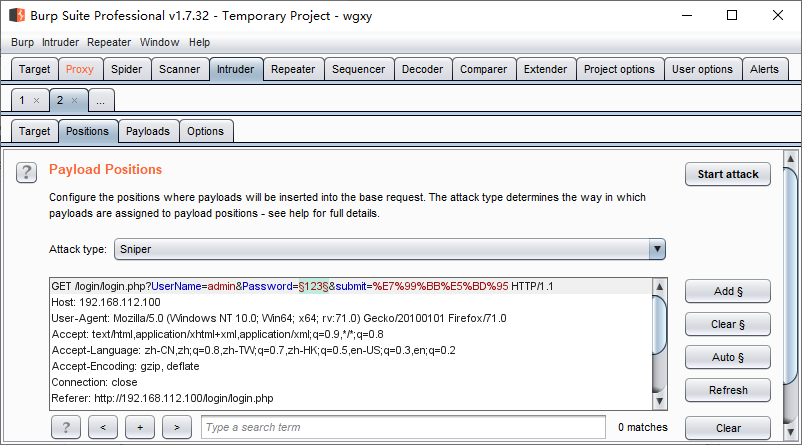

Intruder→Positions

清除掉所有的变量:clear§

选取password字段内容123添加变量:password=123,add§

对admin用户的密码进行爆破:

Burp中选择密码文件:

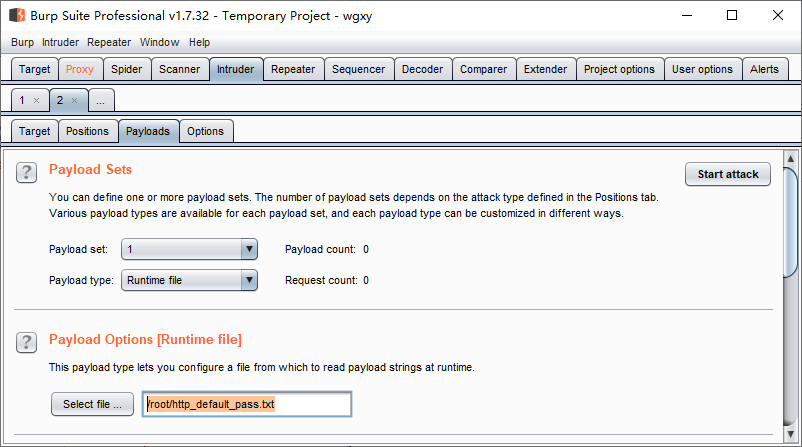

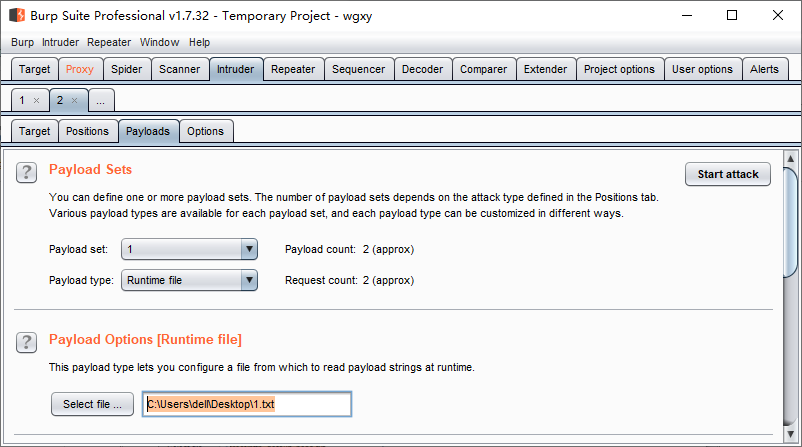

Intruder→Payloads→

Payload type: Runtime file

Select file: /root/http_default_pass.txt

或C:\Users\dell\Desktop\1.txt

Number of threads: 5

Start attack

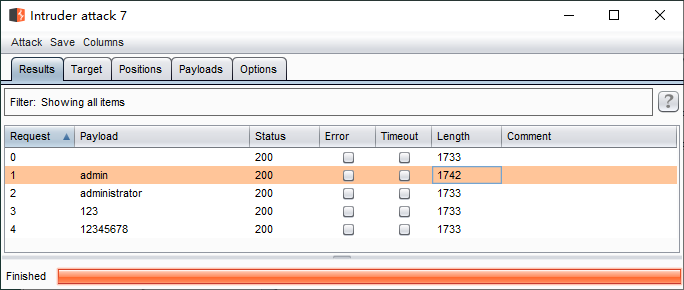

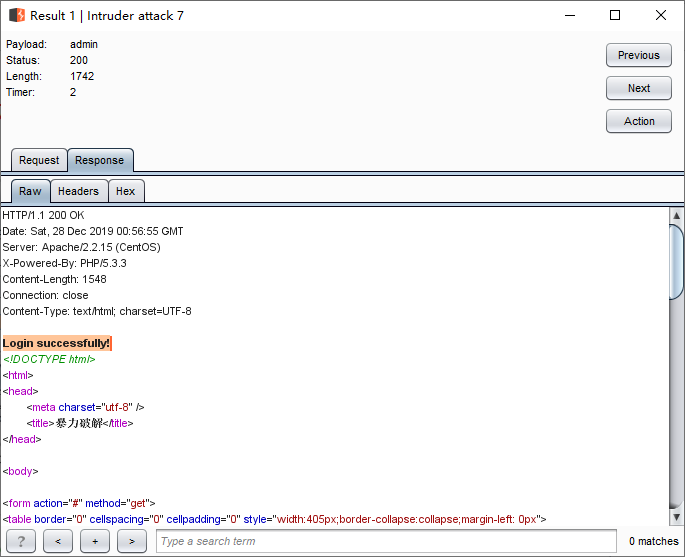

→Results

Status列都进行了200跳转(还有404,401,302等跳转)

结果中可以看到Length的值不一样,因为我们登录成功的提示语比失败的长,所以长度为1742的就是正确的密码。

双击,选择Response→Raw,

可以看到“Login successfully!”

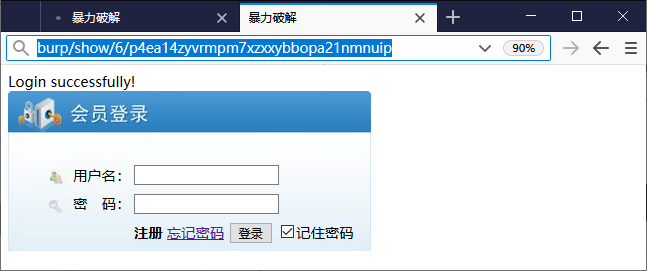

浏览器中查看结果:

右击,Show response in browser

Copy,在Firefox中打开:

注:不需要关闭截断。

总结:

暴力破解在无防护的情况下只要字典足够强大就可以成功,代码演示中使用的是GET请求,如果是POST请求,只需要在将需要破解的变量设置在POST提交的对应参数中即可,Kali中自带的Burp Suite版本比较低而且不具备更多的高级功能,我们前面课程提供了Windows下Burp Suite Pro破解版本,可以在暴力破解时进行多线程破解,这样效率会更高。