系统安全攻防及运维安全管控部分(200分)

任务:ARP协议安全攻防

任务环境说明:

PC-1:

物理机操作系统:

Windows7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:

Kali Linux(Debian764Bit)

虚拟机安装服务/工具:

Metasploit Framework

虚拟机网卡与物理机网卡之间的关系:

Bridge(桥接)

PC-3:

物理机操作系统:

Windows 7 64位旗舰版

VMware Workstation 12 Pro

虚拟机操作系统:

KaliLinux(Debian764Bit)

虚拟机安装服务/工具1:ettercap

虚拟机安装服务/工具2:arpspoof

虚拟机网卡与物理机网卡之间的关系:

Bridge(桥接)

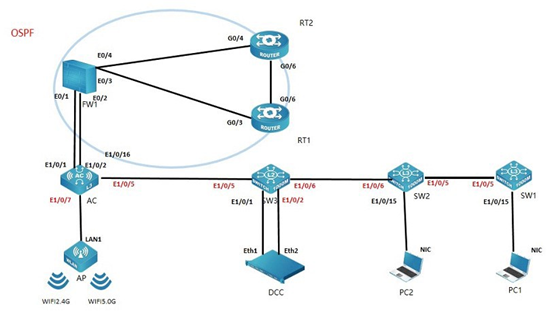

多层交换机:

交换机操作平台:DCRS-6200

任务内容:

1.在PC-1物理机和DCFW、PC-3互通后,查看PC-1的ARP缓存,并将缓存信息中kali和DCFW的ARP缓存部分截图。(文档中需标出PC-1、kali虚拟机、DCFW的ip及mac)

2.利用PC-3的kali虚拟机发起ARPSpoofing渗透测试,使PC-1的ARP缓存为:DCFW->PC-3的kali虚拟机的MAC地址,在PC-1物理机上查看毒化后的ARP缓存信息,并将该信息截图。

3.利用PC-3的kali虚拟机进行ARP中间人渗透测试,使kali能够使用wireshark监听到PC-1物理机向DCFW的登录页面提交的用户名、密码,并将该渗透测试过程截图。

4.在DCRS交换机上配置AccessManagement特性阻止kali虚拟机发起ARPSpoofing渗透测试,并将DCRS交换机该配置信息截图。

5.在DCRS交换机上配置AccessManagement特性的条件下,再次利用PC-3的kali虚拟机对PC-1和DCFW进行ARPSpoofing渗透测试,此时DCRS交换机的AccessManagement特性能够阻止PC-3的kali虚拟机对PC-1和DCFW进行ARPSpoofing渗透测试,再次查看PC-1和DCFW的ARP缓存信息,并将该信息截图。