编辑器KindEditor文件上传漏洞

KindEditor官方下载地址

https://github.com/kindsoft/kindeditor/releases

KindEditor是一套开源的HTML可视化编辑器,主要用于让用户在网站上获得所见即所得编辑效果,兼容IE、Firefox、Chrome、Safari、Opera等主流浏览器。

一、关于编辑器KindEditor上传漏洞的安全预警

1、编辑器 KindEditor漏洞描述

开源HTML编辑器KindEditor存在文件上传漏洞并已出现攻击事件。

漏洞存在于KindEditor组件中的upload_json.*上传功能文件允许被直接调用(没有任何验证措施)从而实现任意上传htm、 html、txt等文件到服务器,可造成网页被篡改、植入恶意代码等问题。

2、威胁级别

威胁级别:【严重】(说明:威胁级别共四级:一般、重要、严重、紧急。)

3、影响范围

KindEditor<=4.1.11的版本

二、快速搭建KindEditor环境

1.搭建系统环境

我们搭建一个基本的软件环境满足KindEditor正常运行即可

# systemctl stop firewalld #关闭防火墙

# iptables -F #清空iptables防火墙规则

# setenforce 0 #临时关闭SELinux

# yum -y install httpd php #安装http和php环境

修改httpd默认配置

# vi /etc/httpd/conf/httpd.conf

改:

96 #ServerName www.example.com:80

为:

96 ServerName 192.168.112.100:80

启动httpd服务

# systemctl start httpd

2.配置KindEditor

使用rz命令上传KindEditor和我们写好的页面文件

没有安装rz命令使用以下命令进行安装

# yum install -y lrzsz

# rz

kindeditor-4.1.11-zh-CN.zip(811K) wgxy.php

# ls

anaconda-ks.cfg kindeditor-4.1.11-zh-CN.zip wgxy.php

解压kindeditor到网站目录下

# unzip kindeditor-4.1.11-zh-CN.zip -d /var/www/html/

复制页面文件到网站目录下

# cp wgxy.php /var/www/html/

创建kindeditor需要的目录

# mkdir /var/www/html/kindeditor/attached

修改网站根目录下的文件权限为apache

# chown -R apache:apache /var/www/html/

3.测试页面是否正常访问

浏览器打开页面

http://192.168.112.100/wgxy.php

页面可以正常访问。

三、使用Kali对目标网站上传恶意文件实现页面跳转

1.配置Kali网络代理

点击图标打开Burpsuite

Burpsuite是一款强大的Web安全工具,集成了非常多的Web攻击应用程序。

点击图标即可直接打开

配置浏览器使用burpsuite进行上网。这样我们就可以截获我们提交的数据包。

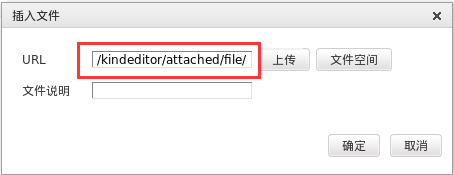

2.上传恶意文件测试

新建测试文件,后续我们会将该文件通过漏洞利用上传到目标服务器上。

# echo "<script>alert('wgxy')</script>" > test.html

火狐浏览器中输入

http://192.168.112.100/wgxy.php

这个时候我们会发现web 页面是打不开的

然后我们回到burpsuite,找到我们Host地址为192.168.112.100的数据包,如果前面有一些其他的无关数据包一律点击放行也就是Forward。

3.进行页面跳转

我们来写一个简单的页面跳转的页面进行上传

# vi wgxy.html

<script language="javascript">

window.location = "http://www.wgxy.net";

</script>

4.排查漏洞和修复漏洞的方法

排查方法:

(1)检查网站的KindEditor编辑器版本是否低于 4.1.12;

(2)排查网站目录中是否存在可疑htm、html、txt等文件特别是文件上传目录;

(3)检查网站服务器中是否存在webshell木马程序;

(4)检查网站服务器日志记录,攻击者有无提权或对其他服务器发起攻击。

处置方案:

(1)隔离主机:将已被篡改的服务器隔离,关闭对外提供的网络连接

(2)修补漏洞:升级KindEditor编辑器版本为最新版本,删除upload_json.*和file_manager_json.*名字开头的文件;

(3)修改配置文件,限制文件上传类型;

(4)使用专业的木马查杀工具对全盘进行木马查杀;

(5)查找攻击源:查看网站日志或者其他审计设备,确定攻击发生的时间,攻击者的其他信息。

注意:修复漏洞前请将资料备份,并进行充分测试。

课程资料:

1.编辑器KindEditor软件

kindeditor-4.1.11-zh-CN.zip(811K)【见群】

2.调用编辑器wgxy.php

<html>

<head>

<script charset="utf-8" src="kindeditor/kindeditor-all-min.js"></script>

<script charset="utf-8" src="kindeditor/lang/zh_CN.js"></script>

<script>

KindEditor.ready(function(K) {

window.editor = K.create('#editor_id', {

allowFileManager : true

});

});

</script>

<textarea id="editor_id" name="content" cols="100" rows="8"></textarea>

</head>

<body>

</body>

</html>